La actividad de incidentes que no se controla adecuadamente puede convertirse en un problema mayor y, en última instancia, conducir a filtraciones de datos, altos costos o interrupciones del sistema, tengamos presente que, al responder rápidamente a los incidentes, las organizaciones pueden minimizar las pérdidas, mitigar las vulnerabilidades explotadas, restaurar servicios y procesos y mitigar el riesgo de futuros incidentes.

Los procesos tradicionales de descubrimiento de activos, evaluación de riesgos y administración de vulnerabilidades, que se desarrollaron cuando las redes corporativas eran más estables y centralizadas, no pueden seguir el ritmo con el que surgen nuevas vulnerabilidades.

El único sistema completamente seguro es aquel que está apagado, encerrado en un bloque de cemento y sellado en una habitación rodeada de alambradas y guardias armados. – Stewart Kirkpatrick

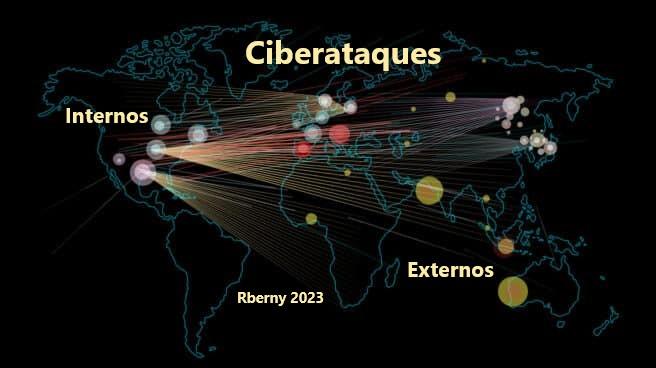

Recordemos que el repertorio de los ciberdelincuentes es vasto y está en constante evolución, está comprobado que , a veces, pueden combinar dos o más de tácticas para aumentar sus posibilidades de éxito

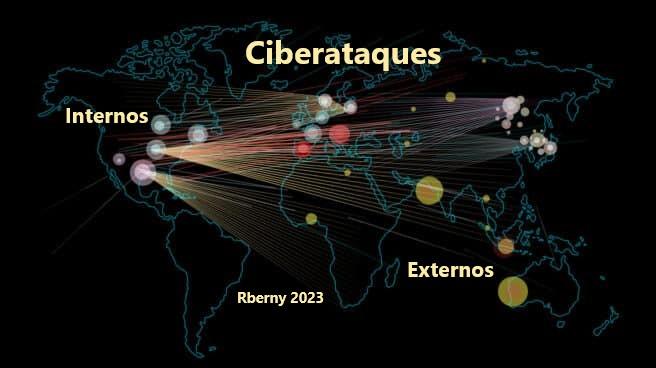

Los ataques cibernéticos pueden dirigirse a una amplia gama de víctimas, desde usuarios individuales hasta empresas o incluso gobiernos.

Hay que ser realistas, con el mundo tan conectado como está, la ciberseguridad se trata tanto de proteger a las personas como a los sistemas informáticos en cualquiera de sus presentaciones, las personas son falibles y, al igual que las computadoras, tenemos vulnerabilidades que pueden explotarse:

“Una exitosa campaña de ingeniería social, el ataque puede ser especialmente dañino si los datos compartidos involucran credenciales de acceso de alto nivel o inicios de sesión en la red”

Algunos ciberdelincuentes usan mensajes falsos de ransomware para asustar a las víctimas y hacer que envíen dinero, debemos explicar cómo averiguar si un ataque de ransomware es simplemente una artimaña. Rberny 2023