En qué se diferencian los controles de CIS de los puntos de referencia de CIS

Si bien los controles de CIS ofrecen una hoja de ruta para mejorar la postura de seguridad cibernética de una organización, los puntos de referencia de CIS brindan orientación específica sobre el fortalecimiento de sistemas y aplicaciones individuales.

Los puntos de referencia de CIS son más granulares y orientados a los detalles, mientras que los controles de CIS brindan un enfoque estratégico de alto nivel para la ciberseguridad, les comento, ambos marcos se complementan y debemos utilizarlos juntos para una estrategia de seguridad integral.

Estándares de seguridad reconocidos a nivel mundial

Los puntos de referencia del CIS son las únicas guías de prácticas recomendadas reconocidas y aceptadas en todo el mundo por los gobiernos, las empresas, las instituciones de investigación y las académicas, gracias a una comunidad global y diversa que trabaja en un modelo de toma de decisiones basado en el consenso, los puntos de referencia del CIS tienen una aplicabilidad y una aceptación mucho más amplias que las leyes y los estándares de seguridad regionales.

Un inconveniente potencial de CIS Controles v8 es que requiere recursos y esfuerzos significativos para implementarlo y mantenerlo, de modo que las organizaciones deben realizar una evaluación de riesgos exhaustiva y asignar los recursos necesarios para garantizar que puedan aprovechar al máximo los beneficios de este marco, he visto que tenemos otro desafío potencial y es que CIS Controles v8 es una guía en lugar de un conjunto de regulaciones, lo que significa que las organizaciones pueden optar por priorizar algunos controles sobre otros, lo que podría dejarnos expuestos a vulnerabilidades específicas.

¿En qué consisten los niveles de los puntos de referencia del CIS?

Para ayudar a las organizaciones a alcanzar sus objetivos de seguridad únicos, el CIS asigna un nivel de perfil a cada directriz de los puntos de referencia del CIS, cada perfil del CIS incluye recomendaciones que proporcionan un nivel de seguridad diferente. Las organizaciones pueden elegir un perfil basado en sus necesidades de seguridad y cumplimiento.

Perfil del nivel 1

Las recomendaciones de configuración correspondientes al perfil de nivel 1 consisten en recomendaciones básicas de seguridad para la configuración de los sistemas de TI, pienso que estas, son fáciles de seguir y no afectan a la funcionalidad del negocio ni al tiempo de actividad, estas recomendaciones reducen el número de puntos de entrada en los sistemas de TI, con lo que se reducen los riesgos de seguridad cibernética.

Perfil del nivel 2

Las recomendaciones de configuración correspondientes al perfil de nivel 2 funcionan mejor para los datos altamente confidenciales en los que la seguridad es una prioridad, la aplicación de estas recomendaciones requiere una experticia profesional y una planificación diligente para lograr una seguridad integral con mínimas interrupciones., la aplicación de las recomendaciones correspondientes al perfil de nivel 2 también ayuda a cumplir con las regulaciones.

¿Por qué son importantes los puntos de referencia del CIS?

Herramientas como los puntos de referencia del CIS son importantes porque describen las prácticas recomendadas de seguridad, desarrolladas por profesionales en seguridad y expertos en la materia, para la implementación de más de 25 productos de diferentes proveedores, por ejemplo, estas prácticas recomendadas representan un buen punto de partida para crear un nuevo plan de implementación de productos o servicios, así como para verificar que las implementaciones existentes son seguras.

Al implementar los puntos de referencia del CIS, es posible proteger mejor los sistemas heredados contra los riesgos comunes y emergentes mediante la adopción de medidas como las siguientes:

- Desactivar los puertos que no se utilizan

- Eliminar los permisos innecesarios de las aplicaciones

- Limitar los privilegios administrativos

Los sistemas y aplicaciones de TI también tienen un mejor rendimiento cuando se desactivan los servicios innecesarios.

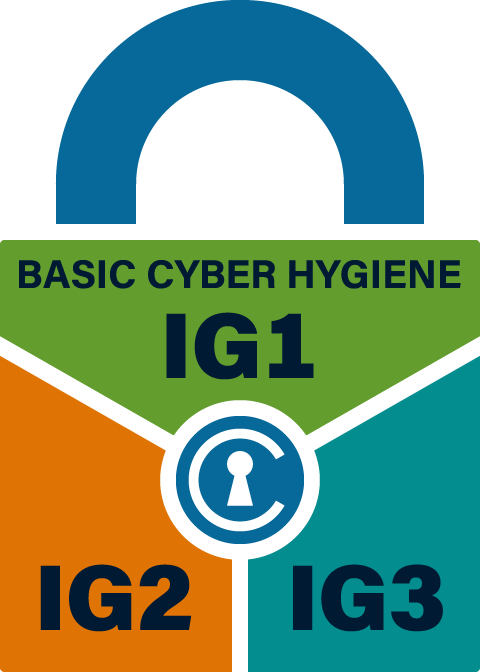

Los Grupos de Implementación de Controles (IG) de CIS se dividen en tres categorías según los atributos de ciberseguridad apropiados, recomiendo considerar atendamos a los IG, pues tienen su respectivo subconjunto de controles, que se estima que se ejecutan de manera razonable y asequible, es correcto, cada IG es más complejo que su predecesor y se escala según el tamaño, el tipo y la función de una organización, no olviden, todos estos IG requieren el análisis de registros de auditoría para demostrar el cumplimiento y las configuraciones de hardware seguras, Veamos una descripción breve de cada grupo de implementación de CIS.

Grupo de Implementación CIS 1

Este grupo se ajusta a una organización que opera en una capacidad pequeña a mediana con conocimientos limitados de TI y ciberseguridad, el enfoque principal de las organizaciones en este grupo de implementación es mantener la operación como punto de partida, han definido que los controles dentro de este grupo deben ser ejecutables con experiencia limitada en seguridad cibernética y proteger contra ataques no dirigidos, además, los controles en este IG funcionan en conjunto con hardware y software de oficina pequeña o doméstica.

Grupo de Implementación CIS 2

Las organizaciones que encajan en la categoría IG2 son responsables de tener equipos de ciberseguridad dedicados a proteger la seguridad de la información y los sistemas de TI, aquí veremos que, por lo general, estas empresas operan a mediana escala y almacenan información confidencial sobre los clientes y la organización, además, contienen múltiples departamentos con diferentes niveles de perfiles de riesgo.

Una preocupación principal en este IG es la pérdida de confianza del público si ocurre una infracción, si bien a menudo pueden soportar breves interrupciones del servicio, IG2 ayuda a los equipos de seguridad a hacer frente a un mayor nivel de complejidad operativa y una mayor implementación de los controles de CIS.

Grupo de Implementación CIS 3

Este IG es el más complejo de implementar y requiere de expertos en ciberseguridad especializados en diferentes áreas, con ello sabemos que los sistemas y datos que pertenecen a IG3 están sujetos a supervisión, de esta manera, una organización deberá registrar la disponibilidad de sus servicios y la confidencialidad e integridad de los datos almacenados.

Tengan mucho en cuenta esto, ya que es muy importante considerando los ataques a este tipo de organizaciones pueden provocar daños significativos al bienestar público, en este grupo de implementación, los controles secundarios en IG3 deben mostrar sus capacidades de recuperación de datos y defensas contra malware para demostrar que los ataques dirigidos se pueden reducir en caso de un ataque de día cero.

El uso de IG junto con la herramienta gratuita de evaluación de riesgos (CIS RAM) de CIS puede ayudar a tu organización a saber qué controles debes cumplir a nivel granular, estoy seguro de que los caminos de cumplimiento de dos organizaciones no serán iguales, y mantener un buen perfil de riesgo requiere un esfuerzo continuo de cada una, el uso de una solución integrada de gestión de riesgos como CyberStong (únicamente como ejemplo, en el mercado hay más soluciones) puede ayudar con los esfuerzos de cumplimiento y protección de datos de su equipo de seguridad cibernética.

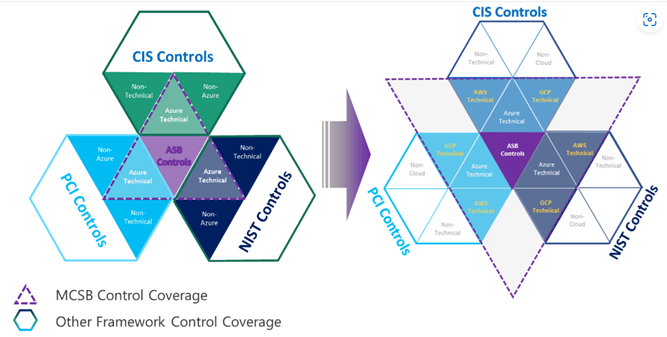

Es una realidad que mediante el uso de IA patentada y metodología avanzada de Procesamiento del lenguaje natural (NLP), no solo puede demostrar el cumplimiento con un marco estándar de referencia como CIS, sino con muchos otros, incluidos NIST CSF, ISO y muchos más.

El compromiso de CIS es proporcionar las mejores soluciones y servicios de TIC de extremo a extremo que permitan al negocio, optimizar el rendimiento y enfrentar los desafíos de la transformación digital en todos los sectores, esta especialización en tecnología abarca desde computación avanzada, almacenamiento, redes, nube, centro de datos, soluciones perimetrales, seguridad, tecnología de software, análisis de big data y equipos de prueba y medición en industrias como FSI, telecomunicaciones, público, atención médica, educación, energía.

Nota:

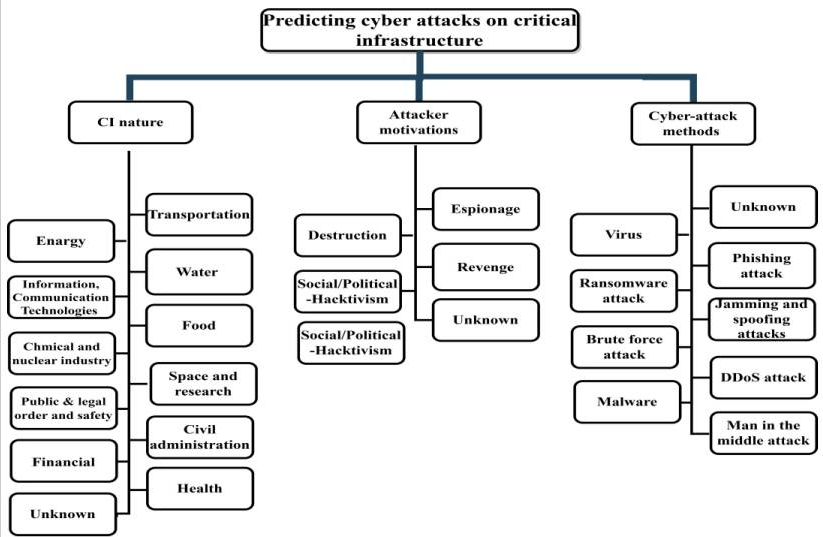

Sabemos que estamos en transición de una generación tecnológica a otra, por lo que recomiendo revisar, la integración digitalizada y la ingeniería industrial inteligente de I 4.0, mismas que han transformado el paradigma de la fabricación, no hay duda de eso y nos proporciona como resultado, que las amenazas cibernéticas se han intensificado y expandido más allá de las observadas en la red digital, a medida que los sistemas de CI se conectan cada vez más en red, hablamos de las líneas de fabricación que podrían estar sujetas a ataques que conduzcan a pérdidas monetarias, problemas de seguridad de los trabajadores o mala calidad del producto, además, las redes también podrían ser vulnerables a los ataques, lo que provocaría un uso indebido o cierres, considero que la evolución de la revolución industrial plantea nuevas amenazas.

El valor añadido, la transparencia, resiliencia, más vale prevenir que lamentar, en verdad lo recomiendo, debido a la creciente complejidad, no solo es necesario un alto nivel de ciberseguridad y medidas de privacidad, sino que es crucial una estrategia de seguridad de la información integral y de gran alcance.

Se debe implementar una combinación todo en uno para concientizar a los empleados, capacitación profesional y los más altos estándares de seguridad y administración más temprano que tarde.

¿Cómo podemos equilibrar un entorno de trabajo seguro y una cultura corporativa abierta?

¿Hasta qué punto los sistemas de gestión son una herramienta adecuada para aprovechar este potencial aparentemente infinito de nuevos procesos, tecnologías y medidas de seguridad?

¿Qué desafíos y riesgos nos esperan y cómo podemos superarlos?

De esta manera vimos los grupos de implementación de CIS, y algunas posturas de frente a la implementación y el valor que se genera desde TI, este es la segunda parte, retomaré los Controles 1,2,4 y 8, para integrarles los sub controles que debemos observar al implementarlos, agradezco muchos los comentarios para reestructurar la forma en que estoy presentando estos temas, no me iré a detalle, sin embargo, tampoco será ambigua la información, mi objetivo es contribuir.

Muchas gracias por su atención, y no olviden esperar el complemento a los controles que les mencioné, por favor si tienes alguna duda o comentario, favor de hacerlo en Feed de la aplicación o escribirme a [email protected].

Les tengo una pregunta, ¿la división que se hace en los grupos de implementación del CIS, les parece correcta?, Saludos.

Su amigo,

Views: 12