Anterior a este artículo hice referencia a varios controles del CIS, Centro de Seguridad en Internet, lo consideré de esta forma como introducción a las mejores prácticas de seguridad de la información, mi objetivo es que el conocimiento esté implícito en los comentarios, de igual manera quiero comentarles que CIS, se complementan con otros framework o marcos como NIST e ISO/IE 27000, en algunos de sus procesos coinciden, pero no se sobreponen.

Pues bien, un consejo, les solicito que no obviemos, que no tengamos demasiada confianza, siempre hay que preguntarse ¿Por qué?, no demos por hecho nada, sabemos que una de las finalidades de los controles es establecer la administración y mitigación de las incidencias y muchos me podrían decir exagerado, también me pueden indicar que se están cumpliendo las directrices, la confianza es buena, claro, no obstante, les comento que en nuestro ramo por el grado de responsabilidad hay que estar alerta por alguna modificación por mínima que sea.

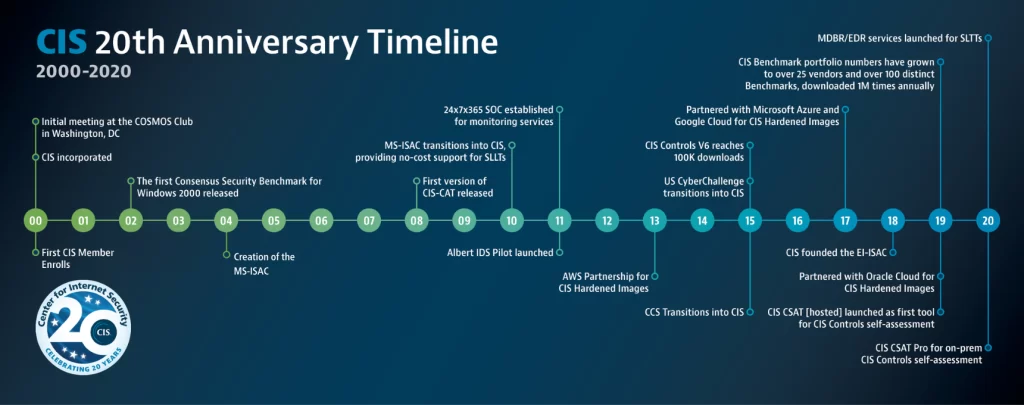

En cuanto a los CIS Controles nueva versión 8, ¿Qué son y quien los elabora?, bueno, esta es su definición:

Son un conjunto priorizado de acciones que colectivamente forman un conjunto de mejores prácticas de defensa en profundidad que mitigan los ataques más comunes contra sistemas y redes.

Los controles CIS son desarrollados por una comunidad de expertos en TI que aplican su experiencia de primera mano cómo ciber defensores para crear estas mejores prácticas de seguridad aceptadas a nivel mundial, dichos expertos que desarrollan los controles CIS provienen de una amplia gama de sectores, incluidos el comercio minorista, la fabricación, la atención médica, la educación, el gobierno, la defensa y otros.

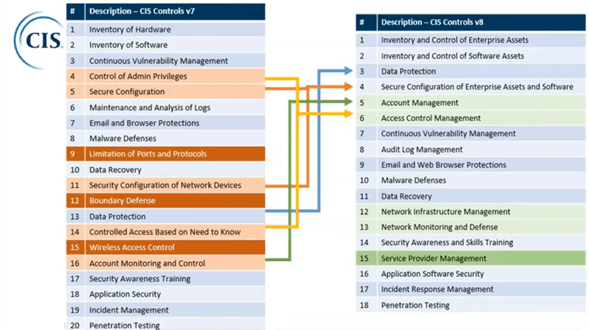

“La versión 8 tiene 18 controles, mientras la versión 7, tiene 20 controles”

Estamos en un punto fascinante en la evolución de lo que ahora llamamos defensa cibernética, pérdidas masivas de datos, robo de propiedad intelectual, violaciones de tarjetas de crédito, robo de identidad, amenazas a nuestra privacidad, denegación de servicio, se han convertido en una forma de vida para todos nosotros en el ciberespacio.

Tengan en cuenta que nosotros como defensores, tenemos acceso a una extraordinaria variedad de herramientas y tecnología de seguridad, estándares de seguridad, capacitación, seminarios, certificaciones, bases de datos de vulnerabilidades, orientación, mejores prácticas, catálogos de controles de seguridad e innumerables listas de verificación, puntos de referencia y recomendaciones de seguridad.

Para actualizarnos y comprender las amenazas, hemos visto el surgimiento de fuentes de información sobre amenazas, informes, herramientas, servicios de alerta, estándares y marcos para compartir el conocimiento de amenazas, únicamente hay que tener presente las INFO NEWS.

Puede resultar abrumador, que estamos rodeados de requisitos de seguridad, marcos de gestión de riesgos, regímenes de cumplimiento, mandatos normativos, etc., no hay escasez de información disponible para los profesionales de la seguridad sobre lo que debemos hacer para proteger nuestra infraestructura, ¿Cuál es el punto clave?, la fortaleza de tu estrategia de ciberseguridad, las herramientas que utilizaras y por supuesto una correcta configuración, he aquí otro consejo, ante tanta variedad podemos perdernos en elegir el conjunto de aplicaciones y herramientas, incluso personal humano que no se integre a nuestro plan y a la continuidad del negocio.

No dejemos que esto nos nuble, con toda esta tecnología, información y supervisión se ha convertido en una verdadera habilidad revisar las opciones y prioridades, recuerden si dejamos alguna brecha pueden paralizar o distraer a una empresa de alguna una acción vital.

“Aun cuando no lo parezca, sabemos que la complejidad del negocio está creciendo, las dependencias se están expandiendo, los usuarios se están volviendo más móviles y las amenazas están evolucionando”

Tenemos que visualizar lo que la nueva tecnología nos brinda con sus grandes beneficios, no obstante, consideremos que esto significa que nuestros datos y aplicaciones ahora están distribuidos en múltiples ubicaciones, muchas de las cuales no están dentro de la infraestructura de nuestra organización, parece cuento o entrada de una película, “En este mundo complejo e interconectado, ninguna empresa puede pensar en su seguridad como un problema independiente”

Entonces, ¿Qué podemos hacer nosotros como comunidad?, me refiero a la comunidad en general tecnologías de la información y los especialistas de ciberseguridad, como lo reflejaremos al interior de las industrias, sectores, asociaciones y coaliciones, si lo piensan si nos unimos para establecer prioridades de acción, apoyarnos mutuamente y mantener nuestro conocimiento y tecnología actualizados frente a de un problema que evoluciona rápidamente y un número aparentemente infinito de posibles soluciones, eso es lo que haríamos proporcionar soluciones rápidas cuándo tengamos esos eventos globales que nadie sabe cómo enfrentarlo y menos como solucionarlo, ya ha pasado, recuerdo al SIRCAM, por ejemplo.

¿Cuáles son las áreas más críticas que debemos abordar y cómo debe una empresa dar el primer paso para madurar su programa de gestión de riesgos?

No podemos hacer esto, perseguir cada nueva amenaza excepcional y descuidar los fundamentos, entonces, ¿cómo podemos encaminarnos con una hoja de ruta de los fundamentos y una guía para medir y mejorar? ¿Qué pasos defensivos tienen el mayor valor?

Si bien es cierto que lo que les comenté estos son los tipos de problemas que condujeron y ahora impulsan los Controles CIS, los cuales son de gran apoyo, quitémonos la venda de los ojos, que no se nuble nuestros esfuerzos ante el aumento de ataques, debemos centrarnos en las acciones más fundamentales y valiosas que toda empresa debería tomar.

“El valor aquí, está determinado por el conocimiento y los datos, así como, la capacidad de prevenir, alertar y responder a los ataques que afectan a las empresas en la actualidad”

Los Controles CIS han sido desarrollados por una comunidad internacional de personas e instituciones veamos algunas de sus actividades:

- Comparte información sobre ataques y atacantes, identifica las causas fundamentales y traduce eso en clases de acción defensiva.

- Documenta historias de adopción y comparte herramientas para resolver problemas.

- Rastrea la evolución de las amenazas, las capacidades de los adversarios y los vectores actuales de intrusiones.

- Asigna los Controles de CIS a los marcos regulatorios y de cumplimiento para otorgarles prioridad y enfoque colectivos.

- Identifica los problemas comunes, como la evaluación inicial y las hojas de ruta de implementación.

Estas actividades aseguran que los Controles CIS no sean solo otra lista de cosas buenas que hacer, sino un conjunto de acciones altamente enfocadas y priorizadas que cuentan con una red de apoyo de la comunidad para que sean impleméntales, utilizables, escalables y cumplan con todas las normas de seguridad gubernamentales o de la industria.

¿Por qué funcionan los controles CIS?

Los Controles CIS están informados por ataques reales y defensas efectivas y reflejan el conocimiento combinado de expertos de cada parte del ecosistema, tal es el caso de empresas, gobiernos, individuos; con todos los roles, digamos respondedores y analistas de amenazas, tecnólogos, buscadores de vulnerabilidades, fabricantes de herramientas, proveedores de soluciones, defensores, usuarios, formuladores de políticas, auditores, etc. Dentro de muchos sectores como los gobiernos, energía, defensa, finanzas, transporte, academia, consultoría, seguridad, desde luego que TI que se han unido para crear, adoptar y respaldar los Controles.

El principio de convicción de CIS Controles es seguido por los mejores expertos de las organizaciones, combinan su amplio conocimiento de primera mano de la defensa contra ataques cibernéticos reales para desarrollar la lista de consenso de Controles, que representa las mejores técnicas defensivas para prevenirlos o rastrearlos.

No les voy a mentir, me parece que muchos tuvieron experiencias reales de ciberataques y resulta normal, estoy seguro, pues para montar un entorno de pruebas para las muestras de virus es algo complicado y requiere de muchos recursos.

Tengamos en cuenta que los Controles CIS no se limitan a bloquear el compromiso inicial de los sistemas, sino que también abordan la detección de máquinas ya comprometidas y la prevención o interrupción de las acciones posteriores de los atacantes.

Se ha comprobado que las defensas identificadas a través de estos Controles se ocupan de reducir la superficie de ataque inicial fortaleciendo las configuraciones de los dispositivos, identificando máquinas comprometidas para abordar amenazas a largo plazo dentro de la red de una organización, interrumpiendo el comando y control de los atacantes del código malicioso implantado y estableciendo un sistema adaptativo, defensa continua y capacidad de respuesta que se puede mantener y mejorar.

De esta manera veremos cinco principios fundamentales de un sistema de ciberdefensa efectivo y como se refleja en los Controles CIS v8:

La Defensa

Use el conocimiento de los ataques reales que han comprometido los sistemas para proporcionar la base para aprender continuamente de estos eventos para construir defensas prácticas y efectivas, se recomienda que se incluyan solo aquellos controles que se puedan mostrar para detener ataques conocidos del mundo real.

Priorización:

Invierta primero en controles que proporcionen la mayor reducción de riesgos y protección contra los actores de amenazas más peligrosos y que puedan implementarse de manera factible en su entorno informático, para ello se crean los grupos de implementación de CIS que se analizan a en el siguiente artículo, son un excelente lugar para que las organizaciones comiencen a identificar los sub controles relevantes.

Mediciones y Métricas:

Establecer métricas comunes para proporcionar un lenguaje compartido para ejecutivos, especialistas de TI, auditores y funcionarios de seguridad para medir la efectividad de las medidas de seguridad dentro de una organización para que los ajustes necesarios puedan identificarse e implementarse rápidamente.

Diagnóstico y mitigación continuos:

Lleve a cabo mediciones continuas para probar y validar la eficacia de las medidas de seguridad actuales y ayudar a impulsar la prioridad de los próximos pasos.

Automatización:

Automatice las defensas para que las organizaciones puedan lograr mediciones confiables, escalables y continuas de su adherencia a los Controles y métricas relacionadas.

Los Controles CIS son un número relativamente pequeño de acciones de seguridad priorizadas, bien examinadas y respaldadas que las organizaciones pueden tomar para evaluar y mejorar su estado de seguridad actual, también mejora la discusión de:

“¿Qué debe hacer mi empresa?”, a “¿Qué deberíamos estar haciendo TODOS?”, para mejorar la seguridad a gran escala.

Pero esta no es una solución única para todos, ni en contenido ni en prioridad, aún debemos comprender qué es fundamental para nuestro negocio, datos, sistemas, redes e infraestructuras, y debe considerar las acciones contradictorias que podrían afectar su capacidad para tener éxito en el negocio o la operación, incluso un número relativamente pequeño de Controles no se puede ejecutar todos a la vez, por lo que deberemos desarrollar un plan para la evaluación, implementación y gestión de procesos.

Mi objetivo es perfilarnos sobre la nueva versión de CIS Controles v8, que visualicemos el porqué de los grupos de implementación y sub controles, si ya tenemos implementado una versión de CIS o en su caso si estamos por implementar dichos controles CIS.

Por favor cualquier duda o aclaración, puedes realizar comentarios en el Feed o enviarme un correo a [email protected], con todo gusto responderé a todos, muchas gracias por su tiempo y valiosos comentarios.

Saludos,

Views: 1