Definición de detección y respuesta extendidas

Cada semana, parece haber una nueva palabra de moda que hace que la industria de la tecnología hable, incluso si no conocen los detalles de qué es y cómo funciona, a menudo, estas cosas surgen de ideas bien intencionadas o de futurismo exagerado, sin embargo, en la carrera por obtener ganancias y mantenerse competitivo, el marketing puede superar rápidamente el desarrollo de productos, inundando el mercado con productos y servicios a medio preparar sin una base sólida sobre la cual sostenerse, en este sentido vamos a tocar el tema de ciberseguridad, el fondo actual se llama detección y respuesta extendidas, o por sus siglas XDR.

Definimos XDR como una herramienta de ciberseguridad promovida por proveedores de detección y respuesta de punto final (EDR) para agregar y analizar fuentes de seguridad y datos dispares, con el objetivo de mejorar las operaciones de detección y remediación de amenazas, en este caso EDR monitorea, detecta y responde a ataques en dispositivos de punto final y es ampliamente conocido por ser capaz de responder a amenazas sofisticadas como malware sin archivos.

Siendo honestos, en una búsqueda rápida en Google te dará como resultado una gran cantidad de anuncios de nuevas empresas emergentes y grandes integradores de la industria, todos afirmando tener experiencia o liderazgo en esta última moda, sobre algunas variantes y opciones para XDR abierto, XDR nativo, software XDR, plataformas XDR e incluso servicios XDR administrados.

Como vemos rápidamente una vez que profundices en esos resultados de búsqueda, la definición de XDR cambia según a quién le pregunte, lo que presenta un problema importante, ya que el mercado espera ser inteligente con esta nueva moda.

También veremos el surgimiento bajo el consenso sobre algunos elementos XDR, como:

Nube nativa/SaaS, detección mejorada y respuesta mejorada. A partir de ahí, las definiciones varían, para ayudarlo a comprender qué definición tiene más sentido, primero analicemos la sopa de letras de todos estos acrónimos.

XDR vs EDR vs SIEM vs SOAR vs UEBA vs NDA vs NTA

La visión ideal de XDR

XDR fue presentado por Nir Zuk, CTO y cofundador de Palo Alto Networks, en 2018. El propio Zuk, siguiendo las tendencias en otros espacios tecnológicos, vio a XDR como el medio para simplificar y optimizar el centro de operaciones de seguridad (SOC) al canalizar datos desde cada parte de la red de seguridad a una ubicación central, entonces, a partir de ahí, los analistas podrían aprovechar el aprendizaje automático para crear vistas contextualizadas de los ataques cibernéticos, generar información o incluso automatizar una respuesta.

Este enfoque también abordó dos de los principales puntos débiles de la industria:

La carga de trabajo y la visibilidad.

En teoría, los datos agregados significarían menos alertas de seguridad para que los equipos las clasifiquen, mientras que el aprendizaje automático aceleraría el análisis y la automatización podría manejar tareas más repetitivas, con ello se puede ver la red de seguridad como una imagen completa en lugar de muchas piezas separadas facilitaría ver cómo se planificaron y ejecutaron los ataques, lo que admitiría una mejor defensa y respuesta.

En este contexto, XDR es una forma de reorganizar la ciberseguridad para que sea más eficiente y organizada, es una teoría sólida que apunta a muchos de los problemas de la industria con soluciones probables, sin embargo, se ha convertido en una forma rápida y fácil de empaquetar las soluciones existentes para que suenen frescas y nuevas, algo que la industria de la tecnología tiende a hacer, incluso si no nos gusta reconocerlo.

La Dura Realidad de XDR

Para ejecutar correctamente XDR, debe existir una interoperabilidad completa en todas las partes de la red de seguridad, cualquier aspecto de la red que no pueda integrarse con el resto del ecosistema crea un punto ciego en las defensas, lo que reduce la eficacia general, ¡ufff!, esto no es un problema para las empresas que utilizan un único proveedor de seguridad, pero el 86 % de las empresas utilizan entre 1 y 20 proveedores, así de sencillo.

Para que XDR funcione en la configuración de seguridad promedio, debe haber una integración abierta entre los productos, y el poder para hacer que eso suceda está en manos de los proveedores, estandarizar la infraestructura de red puede ser un objetivo del negocio, en lo personal en muy pocos sitios, he visto esto, en la pequeña y mediana empresa hay de todos colores y sabores de hardware y software.

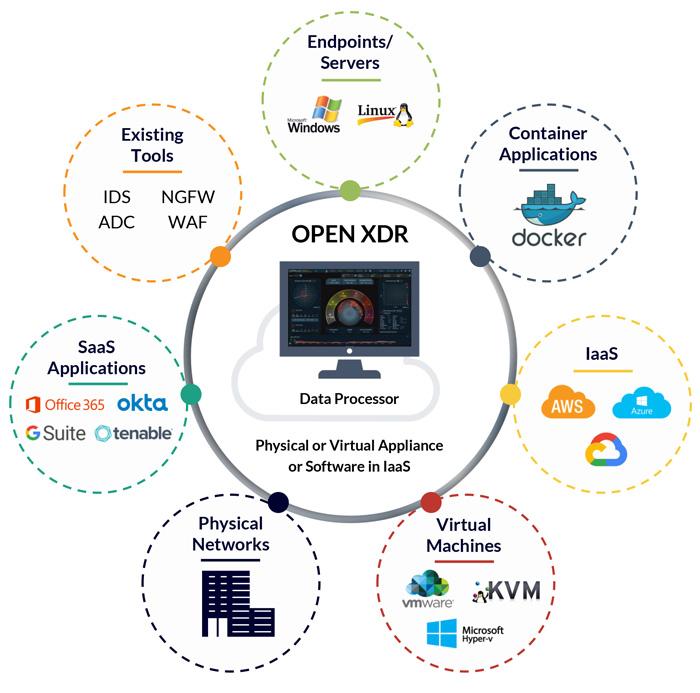

Como socios de negocios, se están forjando múltiples asociaciones entre proveedores más pequeños y específicos de puntos para crear un enfoque mejor de su clase, denominado XDR abierto, está muy lejos de ser un modelo plug-and-play universal, es muy cierto esto, claro, mientras tanto, las empresas más grandes como Palo Alto están aprovechando su cuota de mercado para empujar a los clientes a utilizar su enfoque de proveedor único más caro o “XDR nativo“.

Ambas opciones vienen con sus desventajas. Open XDR ofrece más flexibilidad de proveedores, pero requiere más mantenimiento manual, mientras que Native XDR brinda una experiencia perfecta a un costo más alto y depende del proveedor, tampoco pinta la visión idílica de un SOC más simplificado que se presentó en 2018.

El camino por recorrer requiere el consenso y la cooperación de la industria

Dejando a un lado la competencia del mercado y el revuelo publicitario, existe una necesidad genuina de que XDR esté disponible para organizaciones de todos los tamaños debido a la creciente amenaza de los ataques cibernéticos impulsados por IA, sabemos que estos ataques automatizados funcionan mucho más rápidos que los atacantes humanos y han demostrado la capacidad de aprender rápidamente y superar las medidas de seguridad existentes.

El alcance unido y la automatización de la seguridad prometidos por XDR serían fundamentales para mantener a raya estos ataques cada vez más sofisticados, aun así, solo se puede lograr con la industria de la seguridad cibernética estableciendo una apariencia de responsabilidad comunitaria y suficientes datos para resaltar sus puntos fuertes sobre el enfoque de confianza cero actualmente favorecido.

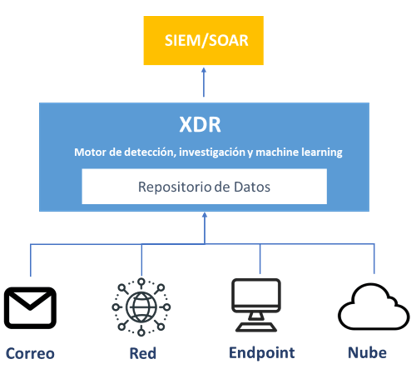

A mi parecer XDR (extended detection and response) recolecta y automáticamente correlaciona datos a lo largo de múltiples capas de seguridad, tal es el caso del correo electrónico, endpoints, servidores, workloads en la nube y redes, esto permite una detección de amenazas más rápida y una mejora en los tiempos de investigación y respuesta a través del análisis de seguridad.

Las amenazas cibernéticas son cada vez más sofisticadas y los equipos de seguridad empresarial están bajo presión constante para mejorar y mejorar sus capacidades de respuesta y detección de amenazas, no obstante, a medida que los equipos de seguridad amplían sus herramientas y capacidades de registro de seguridad, la carga de monitorear esas herramientas e investigar alertas crece exponencialmente, considerando que en muchos casos, más herramientas de seguridad significan más falsos positivos que generan “fatiga de alertas”, lo que desalienta a los equipos de seguridad a investigar alertas y empeora potencialmente la postura de seguridad de una organización, hay que tener cuidado con esta situación.

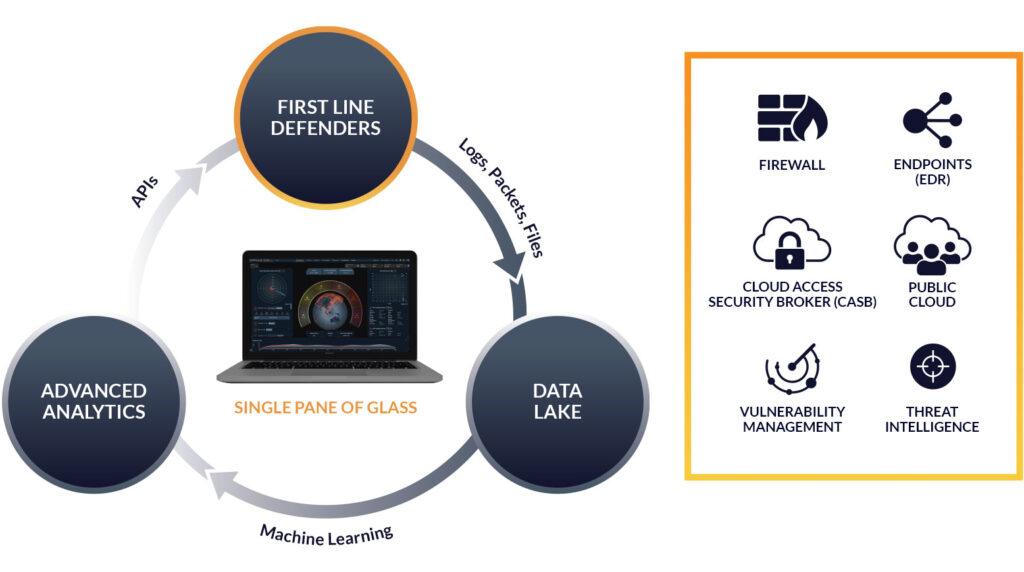

Afortunadamente, en la actualidad, las soluciones XDR suelen utilizar análisis avanzados y algoritmos de aprendizaje automático para detectar y responder a las amenazas en tiempo real, han estado mejorando, por ejemplo: cuando se detecta una amenaza, las soluciones XDR ayudan a automatizar y orquestar el proceso de respuesta a incidentes, lo que permite a los equipos de seguridad contener y remediar las amenazas rápidamente, de igual manera, proporcionan un tablero centralizado donde los equipos del centro de operaciones de seguridad (SOC) pueden monitorear los eventos de seguridad en toda la organización y priorizar las alertas según su gravedad.

¿Qué ganamos?, mayor eficiencia del SOC y costos reducidos, al automatizar las tareas de seguridad de rutina, consolidar las funciones de SOC y brindar una visión más integral de la postura de seguridad de una organización, las soluciones XDR ayudan a los equipos de SOC a operar de manera más eficiente y reducen el costo general de administrar la seguridad de TI de la empresa.

Otras herramientas que tienen más tiempo, sin embargo, son muy funcionales:

La gestión de eventos de información de seguridad (SIEM) combina otros dos acrónimos porque, ¿por qué no convertir esto en una figurilla de letras anidadas?, entonces, la gestión de la información de seguridad (SIM) y la gestión de eventos de seguridad (SEM) se combinan para crear SIEM, que centraliza los datos de registro para analizar, recopilar y monitorear la información y los eventos relacionados con la seguridad para mejorar el proceso de respuesta a incidentes.

“SIEM analiza las amenazas de seguridad y las alertas generadas por el hardware de la red, las aplicaciones y los puntos finales en tiempo real”

Por su parte, la orquestación, automatización y respuesta de seguridad (SOAR) aprovecha el aprendizaje automático y la automatización para acelerar el tiempo de respuesta a incidentes y mejorar la eficiencia de SecOps.

En noticias que no deberían sorprender a nadie en este punto del rompecabezas de la jerga de siglas, SOAR combina otros tres mercados:

- Orquestación y automatización de seguridad (SOA)

- Plataformas de inteligencia de amenazas (TIP)

- Plataformas de respuesta a incidentes de seguridad (SIRP).

El comportamiento y análisis de usuarios y entidades (UEBA) rastrea a los usuarios y las entidades porque está en el nombre, para detectar amenazas internas, ataques dirigidos y fraude, al observar patrones en el comportamiento humano o de entidades, UEBA puede detectar anomalías que podrían indicar amenazas potenciales.

La detección y respuesta de red (NDR) y el análisis de tráfico de red (NTA) no solo son confusos debido a su contribución a esta interminable lista de acrónimos, sino también porque las personas a menudo los usan indistintamente, por ejemplo: NTA es el proceso de recopilar y analizar el tráfico de la red en busca de amenazas potenciales, mientras que NDR va un paso más allá al agregar metadatos históricos para investigaciones y respuestas automatizadas mediante la tecnología SOAR.

Como pueden ver si en un futuro podemos tener todas las herramientas en una sola consola de administración, que integre todos nuestros activos, nuestras redes segmentadas, nuestros usuarios, ERP, CRM, correo electrónico, navegación en internet, solo por mencionar algunas, sería fantástico, ¿no creen?, hay integradores, no obstante, sigues teniendo diversidad de proveedores y aplicaciones.

XDR promete, al día de hoy me parece que ya hay casos de éxito, sin embargo, al ser gerente de TI y especialista en ciberseguridad, me mantengo escéptico hasta no verlo funcionando y respondiendo amenazas de las complejas, pasando la seguridad en capas, así como las que combinan varias tecnologías también por parte de los actores malosos y con un poder de cómputo mucho mayor al de cualquier empresa.

Bueno, lo que les comento es con el fin de prevenir y no confiar, o confiar, pero revisar, comprobar como se hace con Zero Trust.

Muchas gracias por leerme, cualquier duda en el chat del Feed o por correo electrónico a [email protected], con gusto espero sus comentarios, con mucho agrado y no dejaré ninguno sin contestar.

Su amigo,

Views: 35