¿Necesito protección de punto final?, ¿Qué se considera un punto final?

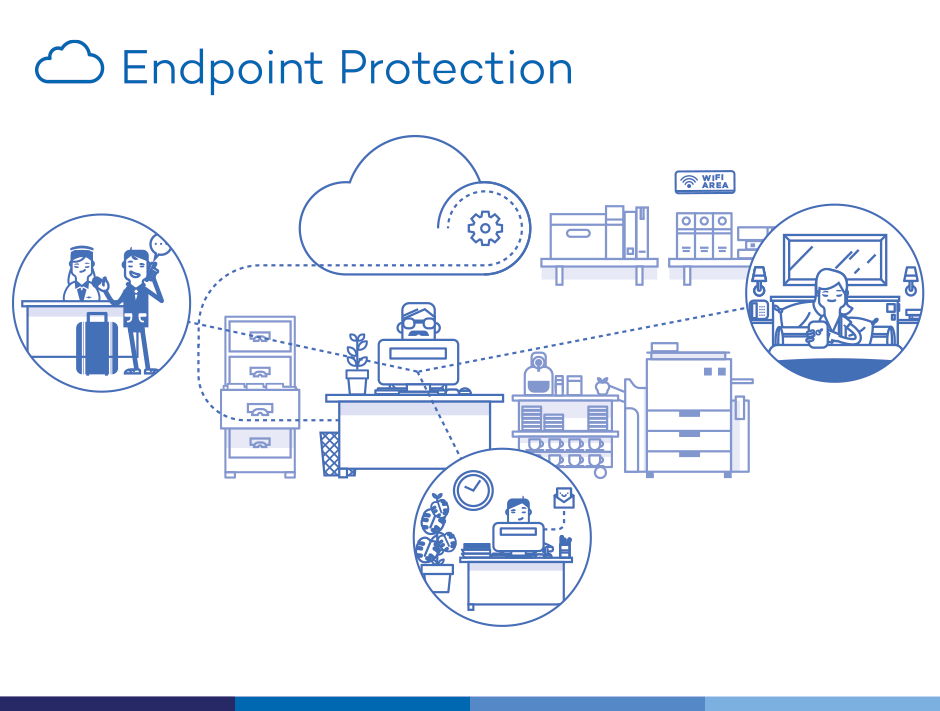

Un extremo de red, es cualquier dispositivo que se conecta a la red de una organización desde fuera de su firewall, los ejemplos de dispositivos de punto final incluyen:

- Portátiles

- Tabletas

- Computadores de escritorio

- Dispositivos móviles

- Dispositivos de Internet de las Cosas

- Biométricos

- Impresoras digitales

- Escáneres

- Sistemas de punto de venta (POS)

- Dispositivos médicos

Ahora bien, se consideran puntos finales y, por lo tanto, pueden llegar a ser muy vulnerables, por su configuración, su software propietario, colisión de versiones, incompatibilidades, no se actualizan automáticamente, así como el usuario no mantiene el sistema operativo actualizado en parches y críticas de seguridad.

Un ejemplo, de por qué hay que tener AEP:

En mi experiencia me he percatado que hay usuarios que deshabilitan la solución antivirus para poder instalar algo, inhiben la protección en tiempo real, también por qué dicen que el sistema se volvió lento, entonces nos preguntamos de nuevo, ¿necesitamos protección de punto final de nueva generación?, la respuesta es obvia, no obstante entran en juego cuestiones económicas, de accesibilidad, migraciones de sistema operativo, para lo cual hay que estructurar un proyecto que contemple objetivos alcanzables en la estrategia a seguir.

¿Qué es la protección avanzada para puntos finales (AEP)?

Pues bien, es una solución de seguridad para puntos finales de última generación que utiliza inteligencia artificial (IA), aprendizaje automático (ML) y otras capacidades de automatización inteligente para proporcionar una protección de seguridad cibernética más completa contra una variedad de amenazas modernas, incluido malware sin archivos, secuencias de comandos basados en ataques y amenazas de día cero.

¿Por qué las organizaciones necesitan capacidades avanzadas de protección de endpoints?

La razón de más peso es el aumento significativo de los ciberataques, así como la creciente sofisticación de los ciberdelincuentes, las organizaciones deben tomar medidas para reducir el riesgo de una infracción, así como minimizar el impacto de tal evento, debido a que cualquier dispositivo conectado puede servir como puerta de enlace a la red, la protección avanzada de terminales es uno de los elementos más críticos de cualquier estrategia de seguridad.

¿Qué organizaciones pueden beneficiarse de AEP?

Las empresas de todos los tamaños se enfrentan a un riesgo cada vez mayor de un ciberataque, y de ataques más sofisticados, por lo que la protección de endpoints es de vital importancia ahora, dado el cambio al trabajo remoto y la proliferación de dispositivos personales que expande drásticamente el área de ataque de la organización.

Por esta razón, las organizaciones de todos los tamaños en todas las industrias y geografías deben tomar medidas para protegerse contra estas amenazas modernas con una solución de seguridad de punto final de última generación integral y adaptable.

Diferenciadores AEP

A diferencia de las herramientas tradicionales de seguridad de terminales, como los firewalls y el software antivirus que pueden identificar amenazas conocidas, los sistemas AEP aprovechan las tecnologías avanzadas para abordar las amenazas “desconocidas”, aquellas que son nuevas, emergentes o complejas, veremos los diferenciadores clave de un AEP:

- Tecnología avanzada:

El software de protección de puntos finales de próxima generación aprovecha la tecnología avanzada, que incluye IA y ML, para identificar amenazas conocidas y desconocidas mediante la detección de actividad anómala del sistema, interacción de software inusual o comportamiento sospechoso del usuario.

- Evolución y autoaprendizaje:

Los algoritmos utilizados por las herramientas avanzadas de protección de endpoints se vuelven más inteligentes, acertados y precisos con el tiempo, lo que permite a las organizaciones expandir y mejorar continuamente su postura de seguridad y responder a las amenazas con mayor velocidad y eficiencia.

- Integración:

Los sistemas AEP son una parte de una estrategia integral de ciberseguridad, estas plataformas funcionan en conjunto con otras herramientas y prácticas de seguridad, incluida la búsqueda de amenazas dirigida por humanos, para brindar visibilidad y seguridad mejoradas, así como mejorar la eficiencia general del equipo de seguridad de la información.

Beneficios de la protección avanzada para puntos finales

El AEP proporciona varios beneficios importantes a las organizaciones en comparación con las soluciones tradicionales, estos incluyen:

• Protección mejorada:

El software de protección de endpoints de próxima generación aprovecha la tecnología avanzada, incluidos AI y ML, para: agilizar la recopilación y el análisis de datos; mejorar la visibilidad del sistema; detectar mejor la actividad anómala del sistema; y agilizar las respuestas.

• Precisión y tiempo de respuesta mejorados:

Debido a que el sistema AEP es inteligente y capaz de autoaprendizaje, la precisión y exactitud de la solución tiende a mejorar con el tiempo, esto, a su vez, fortalece las capacidades de prevención, detección y respuesta de la organización.

• Asignación de recursos mejorada:

Las herramientas avanzadas de protección de endpoints automatizan una parte significativa de las actividades de análisis, monitoreo, detección y respuesta, lo que libera a los miembros del equipo de seguridad de la información para que se concentren en acciones de mayor prioridad, como la evaluación y la corrección.

El poder de la nube:

Cómo las herramientas avanzadas de protección de endpoint nativas de la nube mejoran la postura de seguridad de la organización, como lo es aprovechar los datos y las herramientas para detener de manera efectiva las infracciones requieren una solución escalable y nativa de la nube, entonces, un enfoque nativo de la nube permite la agregación, el intercambio y la puesta en funcionamiento sin problemas de esta información para brindar el tipo de capacidades de anticipación, prevención, detección, visibilidad y respuesta que pueden vencer a un atacante determinado una y otra vez.

Una solución nativa de la nube ofrece los siguientes beneficios:

- Protección mejorada:

- La nube permite a las organizaciones recopilar conjuntos de datos enriquecidos en tiempo real, proporcionando la base para todos los sistemas de prevención, monitoreo, detección y respuesta.

- Escalabilidad mejorada:

- Un beneficio inherente de la nube es la capacidad de ajustar continuamente los recursos para satisfacer las necesidades variables de la organización.

- Menor costo:

- Sin hardware y software adicional para adquirir, implementar, administrar y actualizar, implementar la seguridad de punto final desde la nube se vuelve más rápido, más simple y más asequible.

- Implementación más rápida:

- Mientras que los sistemas locales pueden tardar hasta un año en implementarse por completo, las soluciones basadas en la nube se pueden implementar con éxito en entornos con decenas de miles de hosts en cuestión de horas.

- Mantenimiento reducido:

- Las actualizaciones de la infraestructura se realizan en la nube, de inmediato, bajo la supervisión del proveedor y no requieren meses de planificación que pueden dejar brechas en la eficacia de la protección y agotar los recursos de los equipos de TI.

Los datos son la piedra angular de toda estrategia y solución de ciberseguridad, sin embargo, recopilar y analizar datos oportunos y de alta calidad es solo una parte de una solución de seguridad eficaz.

Prevenir, prevenir y prevenir las infracciones requiere tomar estos datos y aplicar las mejores herramientas, incluida la IA, el análisis de comportamiento, la inteligencia de amenazas y los cazadores de amenazas humanos, para anticipar dónde aparecerá la próxima amenaza grave.

Con ese fin, los responsables de la toma de decisiones deben buscar cinco elementos críticos en una solución de seguridad avanzada para terminales:

Prevención

A medida que los ciberdelincuentes confían cada vez más en tácticas sofisticadas sin archivos y sin malware, se ha vuelto más importante que la solución de seguridad de punto final pueda detectar amenazas conocidas y desconocidas, un AEP:

- Aproveche tecnologías como ML para identificar amenazas nuevas, emergentes y complejas que no son identificables por soluciones tradicionales como firewalls y software antivirus.

- Utilice análisis de comportamiento para buscar automáticamente signos de ataque y bloquearlos a medida que ocurren.

- Integre con otras soluciones y capacidades de seguridad para proteger los puntos finales de todo tipo de amenazas para crear una postura de seguridad integral y adaptable.

Detección

Debido a que los atacantes esperan encontrar medidas de prevención, han refinado su oficio para incluir técnicas como el robo de credenciales, ataques sin archivos o ataques a la cadena de suministro de software para eludir estas medidas de seguridad.

Parte de una solución avanzada de seguridad de puntos finales es la detección y respuesta de puntos finales (EDR), que brinda la visibilidad que los equipos de seguridad necesitan para descubrir a los atacantes lo más rápido posible, un sistema EDR de última generación debería:

- Integrarse estrechamente con la capacidad de prevención para mejorar la detección y el tiempo de respuesta.

- Registre todas las actividades de interés en un punto final para una inspección más profunda, tanto en tiempo real como después del hecho, estos datos deben enriquecerse con inteligencia de amenazas para proporcionar el contexto necesario para respaldar la actividad de búsqueda e investigación de amenazas.

- Aproveche la automatización para detectar actividades maliciosas y presentar ataques reales, que no incluyan actividades benignas, sin necesidad de que los equipos de seguridad escriban y ajusten las reglas de detección.

- Ofrezca una forma relativamente sencilla de mitigar una infracción que se descubra, esto podría significar contener los puntos finales expuestos para detener la brecha en su camino o permitir que se lleve a cabo la reparación antes de que ocurra el daño.

Caza de amenazas gestionada

Recomiendo que una estrategia de seguridad moderna debe ser de naturaleza activa, es decir, la búsqueda proactiva de amenazas, dirigida por expertos en seguridad humana, es una capacidad crítica para cualquier organización que busque lograr o mejorar la detección de amenazas y la respuesta a incidentes en tiempo real.

Desafortunadamente, la falta de recursos y la escasez de experiencia en seguridad hacen que la búsqueda proactiva de amenazas sea inalcanzable para la mayoría de las organizaciones, he visto que la búsqueda de amenazas administrada resuelve este desafío al proporcionar un equipo de búsqueda de élite que confía en AEP no solo para encontrar actividades maliciosas que los sistemas de seguridad automatizados pueden haber pasado por alto, sino que también las analiza a fondo y brinda a los clientes pautas de respuesta.

Anticipación

La inteligencia de amenazas permite que los productos de seguridad y los equipos de seguridad comprendan y predigan de manera efectiva las amenazas cibernéticas que podrían afectarnos, lo que permite que los equipos de seguridad se centren en priorizar y configurar los recursos para que puedan responder de manera efectiva a futuros ataques.

Además, sabemos que la inteligencia de amenazas proporciona la información que permite a los equipos de seguridad comprender, responder y resolver incidentes más rápido, acelerando las investigaciones y la reparación de incidentes, esta es la razón por la que los profesionales de la seguridad que busquen la protección de endpoints deben asegurarse de no centrarse únicamente en la infraestructura de seguridad.

Es importante que la inteligencia de amenazas procesable se incluya como parte de la solución total, por ello es importante, colocar la información adecuada al alcance de los equipos de seguridad que permite decisiones y respuestas más rápidas y mejores, con ese fin, las empresas deben asegurarse de que la inteligencia proporcionada se integre perfectamente en la solución de punto final y que su consumo se pueda automatizar.

Preparación

La gestión de vulnerabilidades y la limpieza de TI son los pilares fundamentales de una práctica de seguridad eficiente y deben formar parte de cualquier solución robusta de protección de endpoints.

Los equipos de TI deben implementar medidas preventivas y asegurarse de que estén preparados para enfrentar las amenazas sofisticadas de la actualidad, por ejemplo:

- Monitoreo regular y continuo para identificar y priorizar vulnerabilidades dentro de los sistemas de la organización.

- Descubrir, parchear y actualizar aplicaciones vulnerables.

- Practicar una buena administración de TI, que incluye requisitos estrictos de contraseña, verificación de identidad multifactorial y políticas sólidas.

- Monitoreo continuo de cambios dentro de los activos, aplicaciones y usuarios de la red.

Cómo lograr la protección avanzada de endpoints

La elección de la solución de protección de terminales adecuada depende de las necesidades de cada organización, dicho esto, considero que hay algunas capacidades básicas que son esenciales en un AEP. Aquí hay algunas preguntas para ayudar a las organizaciones a evaluar a los proveedores al seleccionar una herramienta avanzada de protección de endpoints:

- ¿La solución está inmediatamente operativa sin configuración de infraestructura antes de la implementación?

- ¿Puede la solución escalar sin problemas a medida que se agregan puntos finales y eventos sin requerir una intervención significativa del equipo de TI?

- ¿La solución afecta el rendimiento de la red o del punto final?

- ¿Cómo se ven afectados los puntos finales cuando se realizan búsquedas y cuando se recopilan eventos?

- ¿Puede la herramienta avanzada de protección de endpoints analizar datos a una velocidad y volumen que brinde resultados rápidos y precisos?

- ¿La solución requiere hardware y software adicional para implementar?

- ¿Cuántos eventos por segundo puede manejar la infraestructura de la nube?

Entonces:

¿Necesito protección de punto final?

¿Cuánto de su fuerza laboral es remota?

Primero, ¿qué porcentaje de su fuerza laboral trabaja de forma remota o desde casa?

Cuantas más personas trabajen desde diferentes lugares, aumentan los riesgos de seguridad y la necesidad de una fuerte protección de punto final en comparación con un pequeño equipo que trabaja bajo el mismo techo y en la misma red.

Incluso si la mayoría de su equipo trabaja en la oficina, la protección de endpoints puede seguir siendo una necesidad si su equipo está dividido en oficinas separadas, opera con una fuerza laboral híbrida, el trabajo implica muchos viajes o es una empresa basada en tecnología con muchos dispositivos necesarios para entregar sus servicios o productos.

¿Necesita seguir cumpliendo con las regulaciones?

También debe considerar si su empresa debe cumplir con ciertas pautas de cumplimiento, lo que a menudo significa tener cierto nivel de seguridad de punto final.

¿Qué tipo de información se comparte?

Es importante contar con una sólida protección de punto final si su empresa intercambia información confidencial con regularidad.

Las empresas en industrias como las finanzas y la atención médica manejan constantemente información muy confidencial de los clientes y es crucial que se implemente la seguridad de punto final adecuada para detener cualquier fuga o infracción que permita que esta información caiga en las manos equivocadas.

¿Qué debe hacer si no está seguro?

Si aún no está seguro de si necesita o no protección de punto final para su negocio, el siguiente paso es obtener una evaluación de riesgos realizada por un equipo de expertos en seguridad cibernética.

Esta evaluación integral no solo le mostrará todas las vulnerabilidades de su endpoint y lo ayudará a determinar si necesita protección para el endpoint, sino que también puede ayudarlo a comprender los riesgos generales de ciberseguridad de su empresa y las soluciones de seguridad que necesita para protegerlos.

En conclusión

Entonces, ¿necesita protección de punto final?, depende de algunos factores que varían de un negocio a otro, como qué tan remota es su fuerza laboral y los tipos de información que envía todos los días, no obstante, con el aumento de los ataques a los endpoints y una mayor dependencia de la tecnología, parece que solo es cuestión de tiempo antes de que la seguridad de los endpoints sea una necesidad absoluta para todas las organizaciones.

No sea la primera empresa en la historia en ser vulnerada debido a un refrigerador no seguro, obtenga más información sobre cómo puede proteger los puntos finales de su empresa.

Endpoint Protection es solo una parte de una estrategia de ciberseguridad más amplia, su empresa tiene muchas otras vulnerabilidades potenciales que los ciberdelincuentes aprovecharán si tienen la oportunidad

¿Qué tan cubierto está su negocio?

“De cara al futuro la seguridad sobre nuestros endpoint y una solución de última generación”

Su amigo,

Views: 11