En esta ocasión hablaremos de la protección de la información mediante una metodología global con los siguientes puntos centrales:

- ISO/IEC 27001:2013.

- SGCI.

- ISO 27001 GUÍA DEL ANEXO A.

- ISO/IEC 27001:202 Transición.

- ISO/IEC 27002.

- Vigencias de versiones.

La importancia y la necesidad de proteger la información:

En un mundo en el que se mueven millones de datos, la continua aparición de vulnerabilidades en los sistemas, las noticias de accesos no deseados, vulnerabilidades, amenazas, superficie de ataque, entre otros, hacen de la seguridad de la información un área de especial interés para el correcto desarrollo de los negocios en esta era digital.

Sabemos que la información es un activo vital para la continuidad y desarrollo de cualquier organización y por supuesto que su adecuada protección se ha vuelto esencial para mantener la confianza de los clientes, así como, para proteger la reputación de una organización, en muchos casos para protegerse contra la responsabilidad legal.

Es claro que, desde hace algunos años, muchas empresas han comenzado a implementar un proceso de transformación digital, que entre otras cosas requiere del uso de nuevas tecnologías y almacenamiento de la información ya sea en la nube o en diferentes dispositivos electrónicos de forma local, con distintas políticas, métodos y medios.

En mi experiencia estoy seguro de que, aunque esto, sin duda, trae muchas ventajas, también genera más exposición a riesgos cibernéticos, por eso cada vez es más importante contar con un sistema de gestión de seguridad de la información basado en la norma ISO 27001 para proteger los datos y prevenir las consecuencias que traería la materialización de un riesgo de este tipo.

En general, esta norma ofrece herramientas que permiten asegurar, integrar y tener de manera confidencial toda la información de la compañía y los sistemas que la almacenan, evitando así que un ciberataque se materialice y de igual manera hacer más competitiva a la empresa y cuidar su reputación, con ello estaremos en posibilidad de poder identificar y evaluar los riesgos a los que estamos expuestos y aplicar los controles necesarios para mitigar tanto su probabilidad de ocurrencia como su impacto en caso de presentarse.

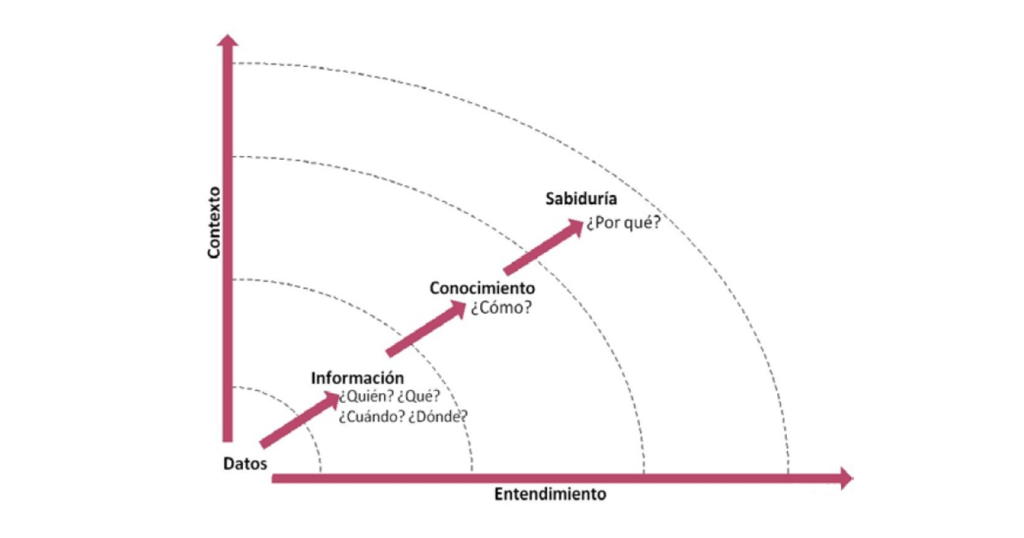

¿Qué es la seguridad de la información?

La seguridad de la información se define como un proceso integrado que permite proteger la identificación, gestionar la información y los riesgos a los que esta se puede ver enfrentada, recordemos que esta gestión se hace a través de estrategias y acciones de mitigación para asegurar y mantener de manera confidencial los datos de una empresa.

“En resumen, son todas las medidas preventivas y de reacción del individuo, la organización y las tecnologías para proteger la información; buscando mantener en esta la confidencialidad, la autenticidad y la integridad”

Es importante tener claro que los términos seguridad de la información y seguridad Informática son diferentes, veamos, este último trata solamente de la seguridad en el medio informático, mientras que el primero es para cualquier tipo de información, sea esta digital o impresa.

La seguridad de la información abarca muchas cosas, pero todas estas giran en torno a la información, por ejemplo: la disponibilidad, la comunicación, la identificación de problemas, el análisis de riesgos, la integridad, la confidencialidad y la recuperación de los riesgos.

Para implementar la seguridad de la información en tu organización, es importante que tengas en cuenta tres elementos claves:

- Las Personas

- Los Procesos

- La Tecnología

Personas:

Realizan la gestión y el tratamiento de la información, pueden ser empleados, directivos, autoridades competentes, clientes, proveedores, contratistas y prestadores de servicio.

Procesos:

Son las actividades que se realizan para cumplir con los objetivos planteados, la mayoría de estas incluyen información o dependen de esta, por eso, son vulnerables.

Tecnología:

Está relacionada con los servicios e infraestructura de la empresa, es la que lleva el manejo y el desarrollo de la información, además, brinda la oportunidad de almacenar, recuperar, difundir y darle mantenimiento a los datos de valor que se encuentran ahí.

¿Qué es la ISO/IEC 27001?

Es una norma internacional creada por la Organización Internacional de Normalización (ISO) para garantizar buenas prácticas de seguridad de la información, además, la norma ISO 27001 brinda herramientas que permiten a las empresas gestionar su información de manera segura.

Este estándar internacional se creó, entre otras razones, para proporcionar a las organizaciones un modelo consistente que permita establecer, implementar, monitorear, revisar y mantener un Sistema de Gestión de Seguridad de la Información (SGSI).

En 2005 fue publicada su primera versión, enfocada en la norma británica BS 7799-2, y en 2013 fue actualizada ajustándose a las novedades tecnológicas del mercado y basándose en normas como ISO/IEC 17799:2005, ISO 13335, ISO/IEC TR 18044:2004 y las directrices de la Organización para la Cooperación y el Desarrollo Económico (Ocde) para la seguridad de sistemas y redes de información, debemos tener presente que esta norma puede aplicarse a cualquier tipo de empresa, sin importar su industria o tamaño.

La ISO 27001 tiene un enfoque de procesos, esto significa que sus controles se usan para asegurar que las operaciones de un negocio agreguen valor y siempre se hagan de forma segura, lo que deben saber es que tiene 14 procesos, y en un anexo A que nos brindan los 114 controles que debes implementar para cumplir con la normativa.

Sin embargo, la ISO 27001 explica muy brevemente cómo implementarlos, por eso aquí es recomendable recurrir a la ISO 27002 porque es donde se detalla de forma minuciosa y precisa cada método necesario para mitigar los riesgos.

¿Qué permite la norma ISO 27001?

En términos generales, la norma ISO 27001 permite que los datos suministrados sean confidenciales, íntegros, disponibles y legales para protegerlos de los riesgos que se puedan presentar, contar con este sistema dentro de la organización genera confianza entre los clientes, proveedores y empleados, además, es un referente mundial.

Así mismo, la implementación de esta norma permite evaluar y controlar los riesgos que se hayan identificado, creando un plan que ayude a prevenirlos y, en caso de presentarse, a mitigar su impacto.

ISO 27001 también sirve a las empresas para:

- Obtener un diagnóstico por medio de entrevistas.

- Realizar un análisis exhaustivo de todos los riesgos que se puedan presentar.

- Crear un plan de acción acorde a las necesidades puntuales de la empresa.

- Diseñar procedimientos.

- Entender los requerimientos de seguridad de la información y la necesidad de establecer una política y objetivos para la seguridad de la información.

- Implementar y operar controles para manejar los riesgos de la seguridad de la información.

- Monitorear y revisar el desempeño y la efectividad del Sistema de Gestión de Seguridad de la Información (SGSI).

- Favorecer el mejoramiento continuo con base en la medición del objetivo.

Por otro lado, es bueno que tengan en cuenta que la norma ISO 27001 otorga certificación, esto permite a las empresas demostrarle a sus clientes, empleados y proveedores que realmente están blindadas en materia de seguridad de la información.

Podrán implementar buenas prácticas de seguridad de la información, documentar de manera fácil sus activos de información y conocer cuál es su nivel de criticidad, registrar los riesgos, amenazas y vulnerabilidades a los que están expuestas, así como los eventos o incidentes detectados, analizarlos y ejecutar planes de acción, entre otras funcionalidades.

Importancia de la norma ISO 27001

Como lo hemos mencionado, hoy en día la información de las compañías, es su activo más importante y puede sufrir algún tipo de fraude, hackeo, sabotaje, vandalismo, espionaje o un mal uso por parte del recurso humano.

Estos actos delictivos, generalmente, son realizados por ingenieros, hackers, empleados u organizaciones dedicadas al robo de datos, que lo único que buscan es interferir en la reputación de la empresa, por esta razón, es tan importante contar con herramientas que te permitan evitar que este tipo de hechos sucedan.

Tener en tu empresa un Sistema de Gestión de Seguridad de la Información te permite cumplir con los requerimientos legales, pues muchos países lo exigen, en la norma ISO 27001 encuentras la metodología que debes seguir para implementarlo y poder cumplir con lo exigido.

Obtener la certificación en ISO 27001 genera un valor agregado para tu compañía con respecto a tus competidores, además, mayor confianza entre tus clientes y futuros clientes.

Esta certificación también ayuda a disminuir la probabilidad de ocurrencia de incidentes que generen grandes pérdidas para tu empresa, así evitas consecuencias perjudiciales y ahorras dinero.

Estructura de la norma ISO 27001

Objeto y campo de la aplicación:

Brinda las herramientas para saber cómo es el uso de la norma, qué beneficios trae y cómo debes aplicarla:

Referencias normativas:

Son los documentos que debes tener en cuenta para aplicar las recomendaciones de la norma.

Términos y definiciones:

Es un glosario que te permite entender las palabras claves de lo que está descrito allí.

Contexto de la organización:

Es uno de los requisitos fundamentales de la norma, con ellos se busca entender el contexto de la empresa y cuáles son sus necesidades para verificar cuál será el alcance del Sistema de Gestión de Seguridad de la Información que se va a poner en marcha.

Liderazgo:

Es importante generar una cultura en la compañía alrededor de la seguridad de la información, por eso, todos los empleados deben estar enterados sobre los planes de acción que se van a llevar a cabo y de qué manera ellos contribuyen a su cumplimiento, de esta manera, es clave que los líderes de la empresa nombren responsables y den a conocer oportunamente las políticas establecidas.

Planificación:

Aquí deben establecer los objetivos y cuál va a ser el camino a seguir para lograrlos, cómo será la implementación del Sistema de Gestión de Seguridad de la Información teniendo en cuenta los riesgos que fueron identificados previamente.

Soporte:

Para el adecuado funcionamiento del sistema debes contar con los recursos necesarios que les permitan ser competentes, contar con una óptima comunicación y documentar la información requerida para cada caso.

Operación:

Para tener una gestión eficaz debes planificar, implementar, monitorear y controlar cada uno de los procesos, valorar cada riesgo y crear una solución para cada uno de ellos.

Evaluación de desempeño:

Aquí debes realizar el seguimiento, la medición, el análisis y la evaluación del sistema implementado con el fin de verificar que se está cumpliendo con lo establecido.

Mejora:

Se trata de identificar qué aspectos no están funcionando correctamente para poder ajustarlos y cumplir con su objetivo final.

Protocolos de la seguridad de la información

Antes de entrar en detalle en estos protocolos, lo primero que debes saber es que cuando tú o cualquier persona realiza alguna búsqueda en internet, el navegador intercambia datos con las diferentes páginas que visitas, esto pasa de manera automática o consciente.

Por eso, para proteger la información se utilizan protocolos que garantizan la seguridad e integridad por medio de reglas establecidas, estos protocolos se diseñaron para prevenir que agentes externos no autorizados tengan acceso a los datos y están compuestos por:

Cifrado de datos:

Cuando el mensaje es enviado por el emisor lo que hace es ocultar la información hasta que esta llegue al receptor.

Lógica:

Debe contar con un orden en el que primero van los datos del mensaje, el significado y en qué momento se va a enviar este.

Autenticación:

Esta técnica se utiliza para saber que la información está siendo manipulada por un ente autorizado y no está sufriendo algún tipo de intervención por agentes externos.

Sistema de Gestión de Seguridad de la Información

¿Qué es?

El Sistema de Gestión de Seguridad de la Información (SGSI) es el concepto central sobre el que se construye la norma ISO 27001, de acuerdo con esta normativa, la seguridad de la información consiste en la preservación de la confidencialidad, integridad y disponibilidad y es bajo estos tres términos que se realiza el análisis y evaluación de los activos de información.

El SGSI debe estar enfocado en cuatro fundamentos:

- Disponibilidad

- Confidencialidad

- Integridad

- Autenticación

Se refiere a tener acceso a la información necesaria, es importante evitar que el sistema tenga problemas o que algún ente externo intente acceder de manera ilícita a los programas de la compañía.

Es la información que solo está disponible para el personal autorizado, por ende, esta no debe ser distribuida por terceros.

La información que está registrada debe ser la correcta y no tener errores o algún tipo de modificaciones, esto se hace para evitar amenazas externas o errores humanos.

Esta información la brinda directamente un usuario y se debe validar que los datos otorgados sean los correctos.

Este proceso permite garantizar que la gestión de la seguridad de la información se realiza de la manera adecuada, por eso debe documentarse para que toda la organización lo conozca y sepa cómo actuar frente a situaciones de posible amenaza.

Si no hay procedimientos o planes, no hay seguridad de nada.

Adoptar un SGSI les ayuda a tener una protección sólida con controles de punta a punta en toda la organización y demuestran a sus clientes que te toman en serio la seguridad, de hecho, diría para algunos clientes es un requisito obligatorio antes de firmar cualquier contrato.

En los siguientes artículos veremos:

- ISO/IEC 27001:2013. (Implementación)

- SGCI.

- ISO 27001 GUÍA DEL ANEXO A

- ISO/IEC 27001:2022 (Transición).

- Vigencias de versiones.

Te invito a revisar las siguientes publicaciones para ahondar en el tema de la ISO/IEC 27001, sus procesos, y su convergencia con otras normas, hoy en día no es suficiente con esta ISO para estar blindado, hay que complementarla, por ejemplo, con COBIT, ITIL, Controles de CIS, NIST, entre otros.

Quedo a la espera de sus comentarios y con gusto lo agregamos a la publicación con su referencia, muchas gracias por su tiempo.

Atentamente,

Views: 20