Rberny 2023

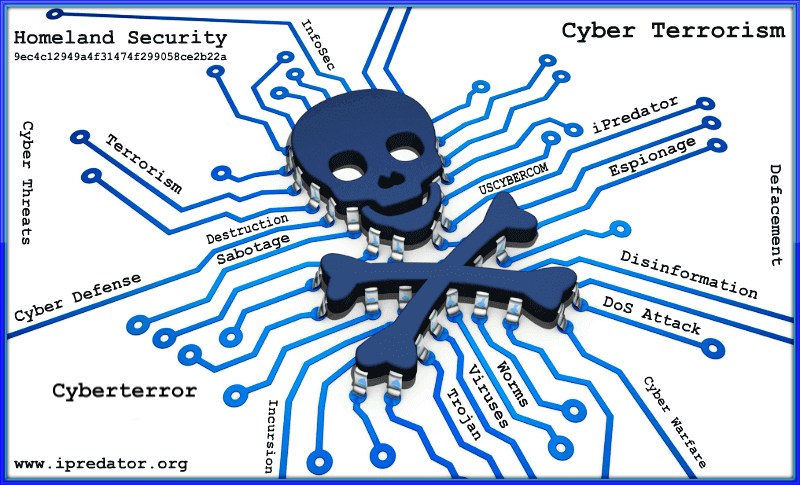

Las amenazas a la ciberseguridad pueden presentarse de muchas formas, aquí exploramos los tipos más comunes, entonces, a los intentos por parte de delincuentes cibernéticos, piratas informáticos u otros adversarios digitales para acceder a una red o sistema informático, generalmente con el propósito de alterar, robar, destruir o exponer información, utilizan métodos, medios, prácticas, para llevarlos a cabo, le llamaremos ataques de ciberseguridad.

Los ataques cibernéticos pueden dirigirse a una amplia gama de víctimas, desde usuarios individuales, empresas, gobiernos, el objetivo del adversario suele ser acceder a recursos confidenciales y valiosos.

Tipos comunes de ciberataques

Amenazas

Malware

Software malicioso, es un término utilizado para describir cualquier programa o código creado con la intención de dañar una computadora, red o servidor, en la actualidad, los tipos comunes de malware incluyen virus, ransomware, keyloggers, troyanos, gusanos, spyware, keyloggers, bots, cryptojacking y técnicas de phishing o explotar las vulnerabilidades de la red para acceder al sistema, también abarca muchos subconjuntos y cualquier otro tipo de ataque que aproveche el software de forma maliciosa.

El auge del malware sin archivos

Debido a que las organizaciones están tomando medidas para defenderse de los ataques de ransomware tradicionales, algunos ciberdelincuentes están adaptando sus técnicas para eludir estas medidas de seguridad mejoradas, una de estas técnicas avanzadas involucra malware “sin archivos”, que es cuando el código malicioso se incrusta en un lenguaje de secuencias de comandos nativo o se escribe directamente en la memoria mediante un programa como PowerShell.

En un ataque de malware sin archivos, también es común que los atacantes exploten un servidor web público y luego usen un shell web para moverse lateralmente en el entorno.

Los productos antivirus tradicionales e incluso los productos de listas blancas de aplicaciones son completamente ciegos a los ataques que no utilizan malware, esto subraya la necesidad de que las organizaciones cuenten con herramientas avanzadas de ciberseguridad que protejan contra amenazas conocidas y desconocidas.

Malware como servicio (MaaS)

Otra tendencia creciente es el uso de Malware como un Servicio (MaaS) para realizar ciberataques, es un modelo MaaS, los piratas informáticos son contratados para realizar ataques de ransomware en nombre de un tercero, este modelo permite que cualquier persona que desee realizar un ciberataque lo haga, aunque carezca de conocimientos técnicos o experiencia.

Ransomware

Ransomware es un tipo de malware que niega a los usuarios legítimos el acceso a su sistema y requiere un pago o rescate para recuperar el acceso, un ataque de ransomware está diseñado para explotar las vulnerabilidades del sistema y acceder a la red, una vez que un sistema está infectado, el ransomware permite a los piratas informáticos bloquear el acceso al disco duro o cifrar archivos.

En los ataques de ransomware, los adversarios suelen exigir el pago a través de una criptomoneda imposible de rastrear, desafortunadamente, en muchos casos de ataques de ransomware, el usuario no puede recuperar el acceso, incluso después de pagar el rescate.

La detección de ransomware debe ser una de las primeras líneas de defensa contra el malware peligroso, lo antes posible para que las víctimas puedan tomar medidas para evitar daños irreversibles.

El aumento de los ataques de ransomware

El ransomware es uno de los tipos de ataques de malware más comunes en la actualidad, el análisis de la información encontrada reveló que los objetivos más comunes incluyen organizaciones que realizan investigaciones sobre vacunas y agencias gubernamentales que gestionan las respuestas a la COVID-19, así como, los ataques de ransomware en las instalaciones de fabricación han demostrado ser excepcionalmente efectivos, ya que la naturaleza sensible al tiempo de sus programas de producción a menudo hace que pagar la tarifa sea menos costoso que perder un rendimiento crítico.

Desafortunadamente, para los objetivos, los ataques de ransomware también tienden a estar entre los eventos de seguridad cibernética de más alto perfil, lo que genera publicidad negativa y daños a la reputación.

Por ejemplo, en mayo de 2021, Colonial Pipeline, que suministra gasolina y combustible para aviones al sureste de los EE. UU., fue objeto de un ataque de ransomware por parte del grupo de piratería criminal DarkSide, el servicio se interrumpió temporalmente, lo que afectó el suministro de gas y combustible en toda la región, si bien Colonial Pipeline pagó el rescate, que ascendió a 4.400 millones de dólares, la red operó con mucha lentitud.

Suplantación de identidad

Esta modalidad de amenaza, es conocida como Phishing es un tipo de ataque cibernético que utiliza correo electrónico, SMS, teléfono, redes sociales y técnicas de ingeniería social para atraer a una víctima a compartir información confidencial, como contraseñas o números de cuenta, o descargar un archivo malicioso que instalará a su vez uno o varios virus en su computadora y/o teléfono.

Ejemplos comunes de phishing en la era COVID

Es una realidad que con COVID-19, aumentó drásticamente los ataques cibernéticos de todo tipo, incluidos los ataques de phishing, durante el período de bloqueo, las personas generalmente pasaron más tiempo en línea y también experimentaron emociones intensas:

Se convirtió en la receta virtual para una campaña de phishing efectiva.

A lo largo de 2020, estuvo activo con gran intensidad el mailspam relacionado con COVID-19 (spam malicioso), la mayoría de los ataques instaban al destinatario a descargar un archivo adjunto, que era un malware que luego actuaba como registrador de teclas o ladrón de contraseñas, les comento que utilizaban los adversarios en distintos escenarios:

- Hacerse pasar por un médico y afirmar poder tratar o curar el COVID-19.

- Hacerse pasar por una organización gubernamental que comparte información importante de salud pública.

- Proporcionar acceso rápido a vacunas

- Hacerse pasar por un servicio de mensajería que está intentando entregar un paquete.

Las organizaciones más suplantadas en estafas de phishing

Mientras que los ataques de phishing más conocidos suelen implicar afirmaciones extravagantes, como que un miembro de una familia real solicite la información bancaria de una persona, el ataque de phishing moderno es mucho más sofisticado, en muchos casos, un ciberdelincuente puede hacerse pasar por minoristas comunes, proveedores de servicios o agencias gubernamentales para extraer información personal que puede parecer inofensiva, como direcciones de correo electrónico, números de teléfono, la fecha de nacimiento del usuario o los nombres de los miembros de la familia.

He aquí algunos ejemplos:

Encabezando la lista está el minorista electrónico Amazon, seguido por las empresas de tecnología Apple, Microsoft y Facebook, en México organizaciones que incluyen, la Administración del Seguro Social; El SAT, bancos minoristas, en EUA The Bank of America y Wells Fargo, no podían quedar fuera proveedores de telecomunicaciones como AT&T y Comcast, departamentales minoristas como Costco, Walmart y Home Depot y servicios de mensajería como FedEx y UPS.

Ataque MITM

(Ataque de hombre en el medio)

Un ataque man-in-the-middle (MITM) es un tipo de ataque cibernético en el que un actor malintencionado escucha a escondidas una conversación entre un usuario de la red y una aplicación web, en este caso el objetivo de un ataque MITM es recopilar información de forma subrepticia, como datos personales, contraseñas o detalles bancarios, y/o hacerse pasar por una de las partes para solicitar información adicional o estimular la acción, estas acciones pueden incluir cambiar las credenciales de inicio de sesión, completar una transacción o iniciar una transferencia de fondos.

Si bien los atacantes MITM a menudo se dirigen a individuos, también es una preocupación importante para las empresas y las grandes organizaciones, un punto común de acceso para los piratas informáticos es a través de aplicaciones de software como servicio (SaaS), el atacante cibernético puede usar estas aplicaciones como una puerta de entrada a la red más amplia de la organización y potencialmente comprometer cualquier cantidad de activos, incluidos los datos de los clientes, IP o información de propiedad sobre la organización y sus empleados.

La afluencia repentina de trabajadores remotos, que dependen de aplicaciones SaaS para completar tareas rutinarias, así como un aumento en los dispositivos conectados, ha elevado significativamente la oportunidad de ataques MITM en los últimos dos años.

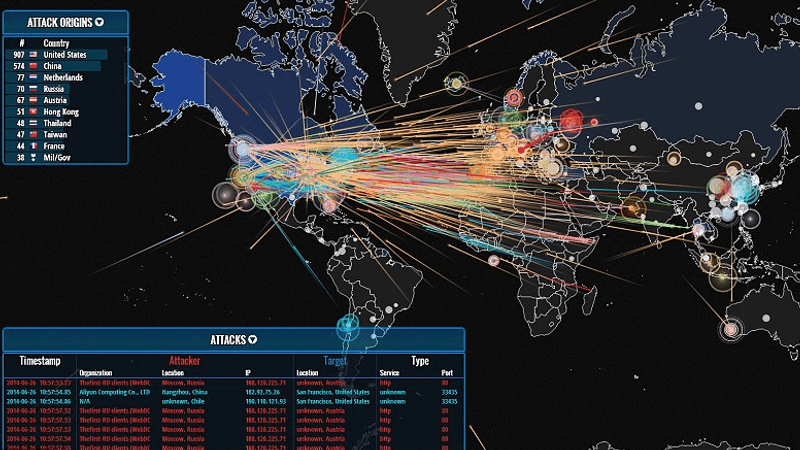

Ataques DoS y DDoS

Un ataque de denegación de servicio (DoS) es un ataque malicioso y dirigido que inunda una red con solicitudes falsas para interrumpir las operaciones comerciales, en un ataque DoS, los usuarios no pueden realizar tareas rutinarias y necesarias, como acceder al correo electrónico, sitios web, cuentas en línea u otros recursos que son operados por una computadora o red comprometida, si bien la mayoría de los ataques DoS no dan como resultado la pérdida de datos y generalmente se resuelven sin pagar un rescate, le cuestan a la organización tiempo, dinero y otros recursos para restaurar las operaciones comerciales críticas.

La diferencia entre los ataques DoS y Distributed Denial of Service (DDoS) tiene que ver con el origen del ataque, miren, los ataques DoS se originan en un solo sistema, mientras que los ataques DDoS se lanzan desde múltiples sistemas, por lo que los ataques DDoS son más rápidos y difíciles de bloquear que los ataques DOS porque se deben identificar y neutralizar múltiples sistemas para detener el ataque.

Aun cuando en 2018, el FBI cerró el sitio de alquiler de DDoS más grande en la web oscura, esto provocó una caída en los ataques DDoS, aquí viene él, pero, los números están ahora una vez más en aumento, los ataques DDoS aumentaron un 151 % en la primera mitad de 2020, al 2022 se mantiene la una tendencia desacelerada de este tipo de ataques.

Se ha visto que de manera similar, los piratas informáticos pueden usar Botnet, un conjunto de dispositivos infectados, para realizar un ataque de denegación de servicio distribuido (DDoS) e inundar un sitio web con tráfico falso.

Sin embargo, estoy seguro de que la tendencia aumentará con la explosión de dispositivos conectados y la tecnología de Internet de las cosas (IoT), sumándose a los puntos finales tradicionales, como las computadoras y los teléfonos inteligentes, la mayoría de los dispositivos IoT tienen controles de seguridad relativamente reducidos, lo que los hace susceptibles a los ataques y aumenta su capacidad de ser superados por una red de bots.

Muchas empresas adoptaron el modo híbrido de trabajo, por lo que el trabajo remoto propicia una proliferación de dispositivos conectados a menudo mal protegidos, tengamos presente esto, ya que, amplia drásticamente la superficie de ataque en un momento en que muchas organizaciones de TI están preocupadas por tareas básicas como garantizar el acceso remoto y los servicios de soporte.

Ejemplo: el ataque DDoS de AWS en 2020

Prácticamente, cualquier organización puede ser víctima de un ataque DDoS, como lo demuestra el ataque de febrero de 2020 a Amazon Web Services (AWS), pienso que es uno de los ataques DDoS más grandes y de alto perfil jamás informados, este ataque se dirigió a un cliente desconocido de AWS mediante una técnica llamada reflexión del Protocolo ligero de acceso a directorios sin conexión (CLDAP), que amplifica los datos enviados a la dirección IP de la víctima a través de una vulnerabilidad del servidor, el ataque, que duró tres días, provocó importantes pérdidas de ingresos para los clientes de AWS y daños a la reputación de AWS.

La Próxima Frontera: Machine-in-the-Middle

Aun cuando generalmente son menos conocidos que los ataques de ransomware o malware, los ataques MITM se encuentran entre los métodos más utilizados por los ciberdelincuentes, se cree que el 35 por ciento de los incidentes en los que se han explotado las debilidades cibernéticas involucraron ataques MItM.

Al igual que con los ataques de malware, los avances en las defensas de seguridad cibernética han hecho que MITM y otros ataques basados en redes sean cada vez más difíciles de ejecutar.

Como resultado, los ciberdelincuentes ahora han comenzado a apuntar al punto final en lugar de a la red en estos ataques, por ejemplo, el pirata informático puede apuntar a la computadora de un usuario e instalar una Autoridad de certificación (CA) raíz y luego generar certificados digitales válidos que les permitan hacerse pasar por cualquier sitio web, dado que la CA raíz está controlada por el hacker, la comunicación encriptada enviada por el usuario puede ser interceptada, de esta manera, el concepto de ‘Man-in-the-Middle’ se convierte en ‘Machine-in-the-Middle’.

Un atacante MITM reciente identificado fue un módulo Trickbot llamado shaDll, el módulo instaló certificados SSL ilegítimos en las computadoras infectadas, lo que permitió que la herramienta obtuviera acceso a la red del usuario, luego, el módulo pudo redirigir la actividad web, inyectar código, tomar capturas de pantalla y recopilar datos.

La Caída de Web Navigator Browser

Un ataque destacado recientemente se relaciona con el navegador Web Navigator Browser de Adware basado en Chromium, este navegador web entra en la categoría de adware porque inyecta anuncios en los resultados de búsqueda, el desarrollador lo basó en el proyecto de software de navegador gratuito y de código abierto de Google, Chromium, es legal y, tiene derechos de autor y está firmado por Better Cloud Solutions LTD, una empresa registrada legalmente en el Reino Unido, Comodo una autoridad de certificación (CA) muy conocida, revocó el certificado de Web Navigator Browser, haciendo que este vector de ataque sea cosa del pasado, se los comento para ver los espacios ciegos en las leyes de cada país, y que no son tratados con la importancia que debiera.

Secuencias de comandos entre sitios (XSS)

Cross Site Scripting (XSS) es un ataque de inyección de código en el que un adversario inserta un código malicioso en un sitio web legítimo, luego, el código se inicia como un script infectado en el navegador web del usuario, lo que permite al atacante robar información confidencial o hacerse pasar por el usuario, entre ellos, los foros web, tableros de mensajes, blogs y otros sitios web que permiten a los usuarios publicar su propio contenido son los más susceptibles a los ataques XSS.

Aunque un ataque XSS se dirige a los visitantes individuales de la aplicación web, las vulnerabilidades se encuentran en la aplicación o el sitio web, como tal, las organizaciones que necesitaban implementar una fuerza de trabajo remota pueden haberse expuesto sin darse cuenta a este tipo de ataque al hacer que las aplicaciones internas estén disponibles a través de la web o al implementar servicios basados en la nube, lo que observe es que esto aumentó la superficie de ataque en un momento de gran tensión para las empresas y los equipos de TI en particular.

Inyecciones SQL

Un ataque de inyección SQL es similar a XSS en el sentido de que los adversarios aprovechan las vulnerabilidades del sistema para inyectar declaraciones SQL maliciosas en una aplicación basada en datos, lo que luego permite que el pirata informático extraiga información de una base de datos, los piratas informáticos utilizan técnicas de inyección SQL para alterar, robar o borrar datos.

La principal diferencia entre XSS y SQL Injection tiene que ver con a quién se dirige, el XSS es una vulnerabilidad del lado del cliente que se dirige a otros usuarios de la aplicación, mientras que la inyección de SQL es una vulnerabilidad del lado del servidor que se dirige a la base de datos de la aplicación.

Uno de los objetivos más comunes de los ataques de inyección SQL son los jugadores y la industria del juego, según un informe Estado de Internet de Akamai, los ataques a la industria del juego se triplicaron entre 2019 y 2021, alcanzando más de 240 millones de ataques a aplicaciones web, las inyecciones de SQL fueron el vector de ataque más común; esta técnica se utilizó para acceder a las credenciales de inicio de sesión del jugador y otra información personal.

Tunelización de DNS

DNS Tunneling es un tipo de ataque cibernético que aprovecha las consultas y respuestas del sistema de nombres de dominio (DNS) para eludir las medidas de seguridad tradicionales y transmitir datos y códigos dentro de la red.

Una vez infectado, el hacker puede participar libremente en actividades de comando y control, este túnel le da al hacker una ruta para liberar malware y/o extraer datos, IP u otra información confidencial codificándolos poco a poco en una serie de respuestas DNS.

Los ataques de tunelización de DNS han aumentado en los últimos años, en parte porque son relativamente simples de implementar, incluso se puede acceder fácilmente a los kits de herramientas y guías de tunelización en línea a través de sitios principales como YouTube.

Ataque de contraseña o Ataque de fuerza bruta

Los ataques de contraseña, cualquier ataque cibernético en el que un pirata informático intenta robar la contraseña de un usuario, son una de las principales causas de violaciones de datos personales y corporativos.

Los ataques de contraseña están en aumento porque son un medio efectivo para obtener acceso a una red o cuenta, dado que muchos usuarios no establecen contraseñas seguras, reutilizan las contraseñas existentes en varios sitios o no cambian su contraseña con regularidad, los piratas informáticos pueden explotar estas debilidades.

Les comento que en el Informe de investigaciones de violación de datos de Verizon 2021, las credenciales comprometidas, como las contraseñas débiles, son el principal punto de acceso para los piratas informáticos, más de seis de cada diez infracciones (61 %) se originan con las credenciales de los usuarios.

Un ataque de fuerza bruta ocurre cuando el atacante emplea determinadas técnicas para probar combinaciones de contraseñas con el objetivo de descubrir las credenciales de una potencial víctima y así lograr acceso a una cuenta o sistema, existen diferentes tipos de ataque de fuerza bruta, como el “credential stuffing”, el ataque de diccionario, el ataque de fuerza bruta inverso o el ataque de password spraying, generalmente, los ataques de fuerza bruta tienen mayor éxito en los casos en los que se utilizan contraseñas débiles o relativamente fáciles de predecir.

Ataques de cumpleaños

Los ataques de cumpleaños son un tipo de ataque de fuerza bruta que intenta identificar dos valores hash coincidentes para descifrar una contraseña, el ataque toma su nombre de la teoría de la probabilidad de que, dentro de un grupo de 30 personas, existe un 70% de probabilidad de que dos personas compartan el mismo cumpleaños.

Ataque Drive.by

Un ataque drive-by, a veces llamado descarga drive-by, es una forma más sofisticada de ataque de malware que aprovecha las vulnerabilidades en varios navegadores web, complementos o aplicaciones para lanzar el ataque, no requiere ninguna acción humana para iniciar, una vez que el ataque está en marcha, el hacker puede secuestrar el dispositivo, espiar la actividad del usuario o robar datos e información personal.

Aunque un ataque drive-by es mucho más complejo de implementar, se están volviendo más comunes a medida que las medidas de seguridad cibernética se vuelven más avanzadas y desvían suficientemente los ataques de malware tradicionales.

Criptosecuestro

El cryptojacking es el uso no autorizado de los recursos informáticos de una persona u organización para extraer criptomonedas.

Los programas de cryptojacking pueden ser malware que se instala en la computadora de una víctima a través de phishing, sitios web infectados u otros métodos comunes a los ataques de malware; también pueden ser pequeños fragmentos de código insertados en anuncios digitales o páginas web que solo funcionan mientras la víctima visita un sitio web en particular.

Los ataques de cryptojacking han disminuido desde 2018 debido a una mayor atención por parte de las fuerzas del orden, teóricamente, así como al desmantelamiento de Coinhive, el sitio líder de criptominería para la criptomoneda Monero, sin embargo, tales ataques han vuelto a aumentar desde entonces debido al aumento del valor de las criptomonedas.

Ataques basados en IoT

Un ataque de IoT es cualquier ataque cibernético que se dirige a un dispositivo o red de Internet de las cosas (IoT), una vez comprometido, el pirata informático puede asumir el control del dispositivo, robar datos o unirse a un grupo de dispositivos infectados para crear una botnet para lanzar ataques DoS o DDoS.

De acuerdo a Nokia Threat Intelligence Lab, los dispositivos conectados son responsables de casi un tercio de las infecciones de redes móviles, más del doble de la cantidad en 2019 y aumentando.

Ingeniería social

La ingeniería social es el acto de manipular a las personas para que realicen una acción deseada, como dar información confidencial, mediante el uso de emociones convincentes y motivadores como el dinero, el amor y el miedo.

Estos ataques pueden venir con poca sofisticación, pero a menudo pueden ser bastante sofisticados, en los que incluso las personas más sospechosas son engañadas, incluso hay atacantes que se presentan en el sitio para obtener información de las personas para después utilizarla en encontrar vulnerabilidades.

Ataque dusting

El término dusting attack o “ataque de polvo” refiere a un tipo de ataque dirigido a billeteras de criptomonedas que tiene como objetivo revelar la verdadera identidad de la persona detrás de una billetera para luego ser atacada de muchas otras formas.

Para lograr esto el atacante realiza de manera masiva pequeñas transacciones, denominadas dust, que en español se traduce como polvo, que son montos tan pequeños que incluso pueden pasar desapercibidas para el titular de una billetera. A partir del análisis y monitoreo de estas transacciones, los cibercriminales intentan desenmascarar la identidad del propietario de alguna de las billeteras que recibió estas transacciones. Este ataque, a diferencia de otros que atentan contra las criptomonedas, tienen como objetivo causar un daño a los dueños de las billeteras.

Dado que se espera que la cantidad de dispositivos conectados crezca rápidamente durante los próximos años, los expertos en seguridad cibernética esperamos que las infecciones de IoT también crezcan, además, el despliegue de redes 5G, que impulsará aún más el uso de dispositivos conectados, también puede dar lugar a un aumento de los ataques.

Los piratas informáticos siempre utilizan técnicas nuevas y creativas para alterar, robar o borrar datos, nunca lo olviden.

Saludos,

Views: 6