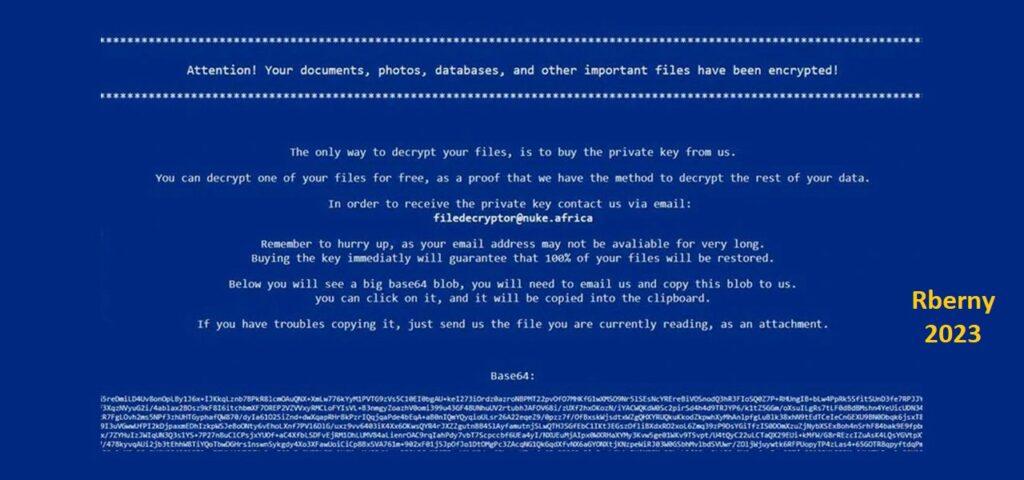

Tenemos otras ciberamenazas modernas que puede igualar la tasa de evolución de los ataques de ransomware, en esta ocasión hablaremos de la tasa de desarrollo de ransomware y su rápido despliegue, el cual es posible debido a varias razones:

Se puede acceder fácilmente a los llamados “kits de malware” y usarlos para crear nuevas muestras de ransomware ha pedido, no necesitas ser un experto para ello.

Los datos históricos permiten utilizar intérpretes genéricos conocidos y probados para crear amenazas multiplataformas, por ejemplo, Ransom32 se basa en Node.js junto con una carga útil de JavaScript.

Rápidamente, surgen nuevas técnicas de ransomware, como cifrar un disco completo en lugar de cifrar archivo por archivo.

Las razones anteriores, combinadas con el rápido surgimiento de los mercados de ransomware, permiten que un grupo mucho más amplio de piratas informáticos potenciales se unan.

Hoy en día, incluso los atacantes no expertos en tecnología pueden llevar a cabo campañas de ransomware exitosas.

Existe otra razón general y la más importante por la que prosperan los perpetradores de ransomware, el auge de las criptomonedas que permite a los ciberdelincuentes exigir pagos de rescate en Bitcoin u otras criptomonedas, no es secreto que el seguir el rastro del dinero en dichos pagos es un desafío y hace que rastrear a los delincuentes sea casi imposible.

Frente común, los actores de amenazas pueden reunirse en grupos para diseñar y llevar a cabo sofisticados ataques de ransomware para obtener ganancias rápidas y sustanciosas, con el proceso acelerado de creación de ransomware, gracias al código fuente abierto de alta disponibilidad y a las plataformas de arrastrar y soltar, permite a los programadores novatos crear su propio ransomware.

“El ransomware moderno suele tener un diseño polimórfico, lo que significa que puede eludir fácilmente las herramientas tradicionales de ciberseguridad basadas en firmas”

La combinación de todo lo anterior convierte al ransomware en una amenaza de pesadilla para las víctimas desprevenidas para contrarrestarlo, los usuarios deben saber dónde suele acechar el ransomware y hacer todo lo posible para evitarlo.

¿Cómo puede convertirse en víctima de ransomware?

Hay varias formas principales de ser víctima del ransomware.

Puede preparar mejor un plan antiransomware sólido para su hogar si comprende los diversos vectores de ataque que utilizan los ciberdelincuentes para inyectar código malicioso.

Suplantación de identidad

Los correos electrónicos de phishing son la causa más común de infecciones de ransomware, los atacantes pueden diseñar el cuerpo del correo electrónico, adjuntar un enlace malicioso o un archivo y llevar a cabo una campaña masiva de phishing, llegando a decenas de miles de usuarios en el hogar, son detectables por qué los redireccionamientos se pueden ver cuando carga la supuesta página.

Los atacantes, también pueden reducir su superficie de ataque y centrarse en una organización o grupo de usuarios específicos (Empresas), con algunas amenazas de ransomware, es suficiente que un solo usuario interactúe con el código malicioso para propagarlo más a través de su lista de contactos de correo electrónico o red doméstica o hasta la empresarial.

Las dos formas principales de encontrar ransomware en un correo electrónico son:

- Abrir o descargar un archivo adjunto malicioso; esos archivos adjuntos pueden venir en diferentes formas: documentos de Word, PDF, archivos .zip, aplicaciones .exe, etc.

- Seguir enlaces infectados que conducen a sitios web corruptos, hacer clic en un enlace infeccioso también puede descargar automáticamente troyanos, spyware o keyloggers en su máquina.

Incluso si conoce las dos principales amenazas de ransomware por correo electrónico, hay otra que no depende del correo electrónico:

Smishing es una forma relativamente nueva de phishing, el cual permite a los estafadores engañar a los usuarios para que expongan datos personales o financieros a través de mensajes de texto SMS.

Por lo general, el SMS contendrá un enlace o una imagen junto con un mensaje cortés que invita a las víctimas a abrir los archivos adjuntos, una vez que un usuario sigue las instrucciones en el SMS, será redirigido a un sitio web y se le pedirá que ingrese información confidencial en un formulario o sin darse cuenta descargue ransomware ejecutable directamente a su teléfono inteligente.

Publicidad maliciosa (Adware)

El adware está diseñado para disfrazar malware a través de anuncios en un espacio publicitario esperado, en campañas de ransomware sofisticadas, pueden aparecer anuncios falsos en sitios web legítimos y conocidos, se verían como un banner real o una ventana emergente segura, incitando al usuario a apoyar el sitio web.

Incluso si el anuncio parece un anuncio estándar, puede desencadenar una descarga de ransomware tan pronto como haga clic en él, en algunos casos, hacer clic en la “X” para cerrar el anuncio puede ser suficiente para hacer llover código malicioso en toda su red.

La publicidad maliciosa generalmente está vinculada a un kit de explotación diseñado para escanear su sistema y encontrar vulnerabilidades potenciales que los atacantes pueden explotar, una vez que el kit termina de explorar su dispositivo, puede instalar un código malicioso en él.

Los temas más comunes utilizados por la publicidad maliciosa son las ofertas gratuitas de un servicio o producto, videos emocionantes o imágenes hermosas, notificaciones de mensajes pendientes, imágenes para adultos u otras promesas de bienestar personal o financiero, en ambientes del fisco, datos bancarios en específico, u obtener un login con atributos altos.

Páginas web maliciosas

Las URL infectadas se encuentran entre las tácticas más utilizadas para distribuir ransomware, a primera vista, pueden parecer legítimos, especialmente si no tienes la costumbre de comprobar el estado de seguridad de una página web.

Hacer clic en un enlace infectado a través de un correo electrónico o un sitio web no verificado puede desencadenar una descarga instantánea de ransomware en su computadora o teléfono inteligente, estos ataques de ransomware se conocen como “descargas ocultas”.

“Incluso si a sabiendas no hace clic en un botón de descarga en el sitio, aún puede infectarse con una descarga oculta”

Sin embargo, puede evitar la mayoría de los sitios web maliciosos inspeccionando su URL, cualquier negocio legítimo tendría la ortografía de su URL impecable, puede pasar el cursor sobre los enlaces para inspeccionar su ortografía sin interactuar con ellos, no obstante, muchos ataques sofisticados de ransomware son difíciles de detectar.

Para asegurarse de no ser víctima de un ataque de este tipo, es mejor que nunca abra enlaces que no haya inspeccionado a fondo, en general, es mejor perderse una oferta de producto real aquí y allá en lugar de perder el acceso a sus datos.

Ingeniería social

Las campañas de ingeniería social pueden diferir significativamente según el grupo de víctimas elegido, sin embargo, los fundamentos de tales campañas son más o menos los mismos.

- El ataque intentaría engañar a los usuarios para que compartan información privada o confidencial para comprometer su sistema o usarla en su contra.

- Los ciberdelincuentes a menudo se hacen pasar por partes legítimas para incitar al usuario a cooperar.

- Los atacantes pueden hacerse pasar por funcionarios encargados de hacer cumplir la ley, especialistas en soporte de TI e incluso directores ejecutivos de una empresa.

Las campañas de ingeniería social se pueden realizar por correo electrónico, mensajes de texto, SMS, llamadas telefónicas, salas de chat en línea, redes sociales y más, después de recibir la información necesaria, los ciberdelincuentes pueden lanzar ataques cibernéticos devastadores.

Ataques de protocolo de escritorio remoto (RDP)

El protocolo de escritorio remoto (o “RDP”) es una función del sistema operativo Microsoft Windows que permite que uno o varios usuarios se conecten a otra red o servidor de forma remota.

Los piratas informáticos pueden infiltrarse en un sistema a través de RDP e intentar robar datos o instalar ransomware, una vez que los atacantes están dentro de un sistema o una red, pueden obtener un control total sobre los datos que contiene, con facilidad pueden anular el software de seguridad, eliminar datos o descargar y ejecutar ransomware para mantener sus datos como rehenes.

Los ataques de RDP se dirigen principalmente a usuarios con protección de contraseña deficiente, seguridad de punto final desactualizada y redes no seguras, y dado que Windows es la primera opción para más del 90 % de los usuarios globales, los ciberdelincuentes tienen muchos objetivos para llevar a cabo ataques RDP.

Incluso si las grandes empresas presentan una superficie más amplia para este tipo de ataques, cuentan con una seguridad mejorada (autenticación en dos pasos, contraseñas más seguras y soluciones antimalware más sólidas).

Por otro lado, las pequeñas empresas dependen de herramientas de ciberseguridad más débiles o no cuentan con una estrategia de seguridad. Es por eso que tales organizaciones son el objetivo principal de los ataques RDP.

Con ello terminamos las causas por las que se distribuye rápidamente el ransomware y el aumento de los ataques, posteriormente veremos:

¿Cuáles son los blancos preferidos del Ransomware?

Saludos

Views: 1